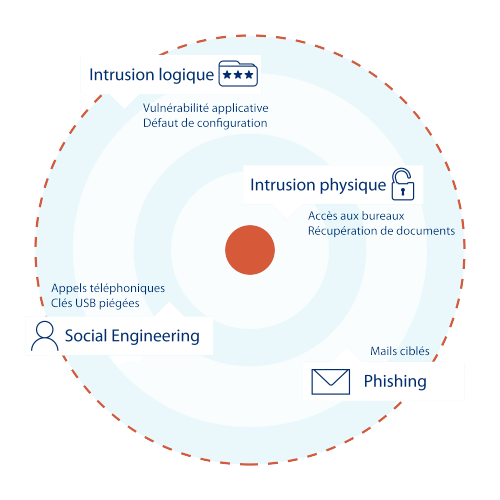

Les différents vecteurs d’attaque

-

Intrusion périmétrique

Nos consultants tenteront d’accéder physiquement à vos infrastructures (bureaux, datacenter, etc.) pour se connecter directement au réseau interne de façon résiliente ou de récupérer des informations (documents, etc.).

-

Intrusion externe

L’ensemble de votre Système d’Information exposé sur Internet constitue potentiellement une porte d’entrée vers votre réseau interne. A ce titre, nous chercherons de façon passive et active à identifier un vecteur de compromission / rebond.

Nos consultants tenteront également de contourner vos équipements physiques (contrôle d’accès par badge, digicodes, réseaux wifi, etc.) afin d’accéder directement à vos infrastructures (bureaux, datacenter, etc.) et de se connecter au réseau interne de façon résiliente ou de récupérer des informations (documents, etc.). -

Ingénierie sociale

Toutes les interactions avec vos collaborateurs pourront être utilisées pour faire évoluer la mission. Dans ce contexte, de faux appels téléphoniques, rendez-vous, interventions, dépôts de clefs USB dans des lieux accessibles au public, etc. pourront être mis en œuvre.

Vos collaborateurs seront ciblés par des mails de Phishing visant à récupérer des informations sensibles comme des identifiants afin de poursuivre l’exploitation de la mission.