Le contexte cyber des PME en France

Souvent plus vulnérables que les grands comptes, les PME sont de plus en plus visées par les cyberattaques.

Et pour cause, une étude de l’Assurance Hiscax indique qu’entre 2017 et 2018, la proportion de PME victimes d’un cyberincident est passée de 36 % à 63 %. Ces chiffres s’appuient uniquement sur les incidents avérés, la réalité est donc malheureusement bien plus importante.

La protection des PME est rendue difficile notamment à cause de facteurs aggravants :

Nos engagements

L’audit de sécurité est une des solutions pour identifier les principales vulnérabilités de votre système d’information, et d’en définir le niveau de sécurité global. Cette analyse permet d’orienter rapidement votre stratégie de cybersécurité.

-

Une offre 100% conforme

aux besoins et au contexte métier des PME -

Un tarif adapté

aux budgets des PME -

Un tableau de bord clair

de votre sécurité -

Une liste des vulnérabilités

et des recommandations associées

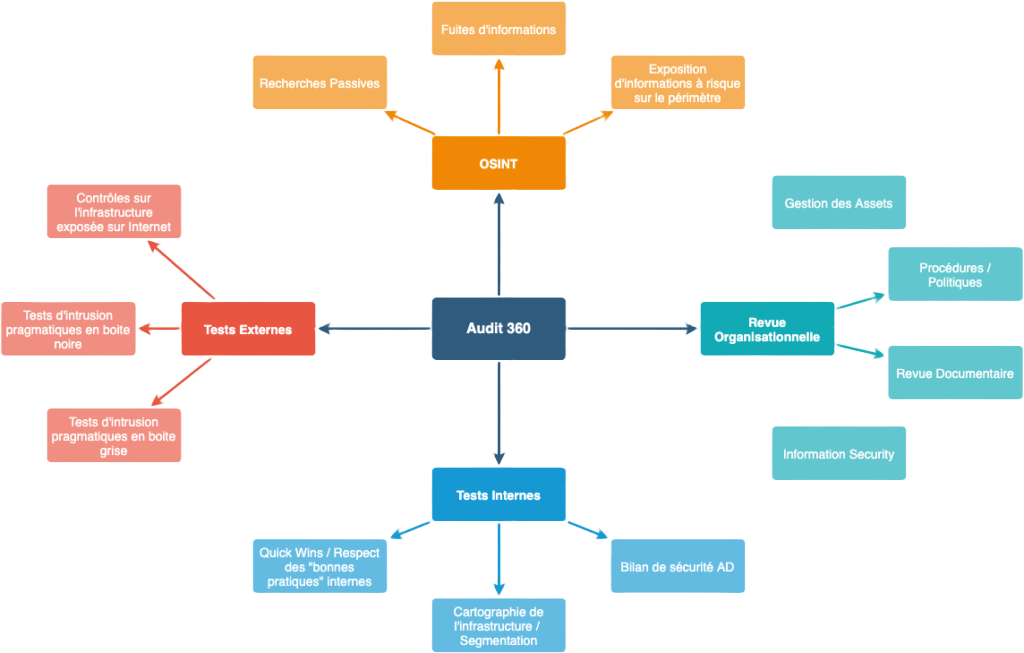

Démarche

-

Recherches passives / Open Source Intelligence (OSINT)

Recherche et analyse de renseignements en lien avec l’entreprise dans les différentes sources d’informations publiques présentes sur « Internet » pouvant porter atteinte à la sécurité de l’entreprise, à ses données, à ses collaborateurs ou à faciliter la mise en place de scénarios d’attaques (employés, données financières, documents métiers / techniques, secrets, etc.).

Nous nous appuyons notamment sur les moteurs de recherches (Google, DuckDuckGo, Yandex, Bing, etc.), les plateformes d’échange d’informations ou de dépôt de code (Stack Overflow, Reddit, GitHub, etc.), les réseaux sociaux, les informations des résolveurs DNS, des forums spécialisés, etc. -

Tests d’Intrusion Externes (TIE)

Nous évaluons ici la capacité d’un attaquant « externe » à compromettre ou porter atteinte au Système d’Information depuis Internet. Ces tests dans le contexte 360 sont généralement menés en « boîte noire » (sans compte utilisateur) (site vitrine, extranet, application métier).

Nous pouvons cependant cibler des applications critiques en « boîte grise » (avec des comptes utilisateurs communiqués par les équipes techniques) afin d’approfondir des scénarios plus complexes selon les besoins de chaque client. -

Tests d’Intrusion Internes (TII)

Audit technique du Système d’Information depuis un accès interne (dans les locaux ou via VPN). Nous évaluons la capacité de compromettre ou de porter atteinte au Système d’Information du client par un attaquant disposant d’un accès interne, un collaborateur ou un prestataire malveillant.

L’objectif usuel est la prise de contrôle totale des ressources (ex. en prenant la main sur un compte administrateur du domaine dans un contexte Active Directory) ou la mise en avant de scénarios de récupération d’informations dites « à risque » (approche via des « flags » à récupérer énoncés en amont de l’audit). -

Audit WiFi

Le but est de simuler le comportement d’un attaquant apte à interagir avec les accès WiFi de l’entreprise afin de mettre en avant des vulnérabilités exploitables à proximité des locaux.

-

Evaluation des principaux services Cloud utilisés

Nous évaluons ici la surface d’attaque de l’environnement administré par le client (ou par des infogérants) et procédons à différents contrôles sur la configuration (en général avec un compte d’administration disposant de droits en lecture seule).

-

Audit de maturité de l’environnement

Que celui-ci soit directement administré par le client ou par différents infogérants, nous réaliserons une étude pragmatique des procédures et politiques mises en place, des documents à disposition, etc. (approche audit organisationnel).

L’objectif est ici de comprendre les pratiques en vigueur au sein de l’entreprise, de cerner ses enjeux puis d’évaluer le niveau de maturité de la société au regard de ses besoins et du marché (bonnes pratiques et niveau moyen constaté au sein d’organisations comparables) afin de produire un état des lieux complété par un ou plusieurs entretiens. -

Sensibilisation des collaborateurs aux risques cybersécurité

Selon la demande et le contexte de chaque client, nous procéderons au choix à :

– un exercice de sensibilisation grandeur nature afin de réaliser un état des lieux du niveau de sensibilisation des collaborateurs (campagne de phishing fictive avec un modèle) ;

– un atelier de sensibilisation présenté par les consultants XMCO autour de la thématique « sécurité générale » afin d’aider l’ensemble des collaborateurs techniques ou non à appréhender au mieux les risques.

Pourquoi choisir XMCO ?

-

Qualifié PASSI par l’ANSSI

-

XMCO est un CERT officiel. Toute vulnérabilité détectée est immédiatement intégrée dans les tests en cours.

-

20 ans d’expérience dans l’audit et le test d’intrusion.

-

Des options complémentaires pour aller plus loin : Phishing, Audit active directory…