Pour mieux comprendre

Internet est devenu la colonne vertébrale du terrorisme du XXIe siècle. De fait, la décentralisation des réseaux terroristes, voire leur « ubérisation » rend insuffisantes les opérations militaires. Le cas de Daesh illustre parfaitement cette maîtrise de la communication en ligne et la capacité à recruter de nouvelles recrues via les réseaux sociaux, Telegram ou bien sur le

darknet.

Face à cela, les gouvernements ont adopté diverses postures. Les États-Unis ont choisi une approche offensive avec l’opération militaire « Glowing Symphony » ciblant les infrastructures informatiques de Daesh et déstabilisant de facto son organisation interne, sa communication et sa réputation. Néanmoins, les résultats sont mitigés et interrogent sur la soutenabilité de ce type de réponse.

Introduction

Depuis 20 ans, le terrorisme a considérablement changé. Si sur le fond, l’idéologie majoritaire demeure la même (le djihadisme international contre l’Occident) sur la forme, de nombreuses transformations ont eu lieu.

Parmi les organisations djihadistes, une a su tirer son épingle du jeu : Daesh aussi appelée l’État Islamique (EI). Fondée en 2006 sur les cendres engendrées par l’intervention américaine en Irak de 2003 et sur les fortes tensions géopolitiques dans le pays, l’organisation a pu aller jusqu’à construire un proto-État situé à cheval entre la Syrie et l’Irak.

Face à cette nouvelle menace, les États occidentaux ont créé une coalition internationale militaire. De la même façon, une réponse collective aurait pu émerger sur le plan cyber afin de lutter contre les communications en ligne de l’organisation. De fait, au-delà de son emprise territoriale, Daesh a su utiliser le réseau Internet dans le but d’organiser une propagande internationale tout comme sa communication interne.

Or l’absence de consensus autour de la définition de terrorisme avec des États comme la Chine ou la Russie a empêché les gouvernements de se mettre d’accord sur les actions à mener dans le domaine cyber. De ce fait, aucune solution multilatérale n’a pu être mise en place.

Les États ont donc tenté de répondre individuellement et avec leurs moyens à cette nouvelle menace. Les États-Unis ont été les premiers à avoir amorcé un début de réponse en matière de cyberguerre contre le terrorisme, il s’agit de l’opération Glowing Symphony conduite en 2016.

D’autres pays comme la France, l’Australie, le Royaume-Uni ont également tenté d’apporter des réponses face à cette menace. L’ensemble de ces exemples nous amènent à nous poser la question suivante :

La cyberguerre contre le terrorisme, quelle réalité et quelle efficacité ?

Dans cet article, nous allons nous intéresser au rôle d’Internet dans la métamorphose du terrorisme du XXIe siècle. Puis, une fois le processus décrit, nous présenterons la réponse de la puissance américaine face à cette menace avec l’Opération Glowing Symphony. Enfin, nous questionnerons le succès de cette opération et de celles ayant suivies.

Vous trouverez ci-dessous une frise chronologique répertoriant les principaux évènements liés au terrorisme depuis 2001.

« Internet et l’avènement des réseaux sociaux ont profondément bouleversé les fondamentaux du terrorisme. La désintermédiation engendrée a rendu possible le fait de s’adresser directement aux citoyens, que ce soit pour les recruter ou bien les terroriser »

Internet, colonne vertébrale des organisations terroristes

De Al-Qaïda à Daesh : la désintermédiation de la communication

La menace terroriste a changé de forme depuis 30 ans : auparavant, une organisation comme Al-Qaïda rayonnait grâce à la réalisation d’attaques spectaculaires, revendiquées par un chef chrismatique comme Oussama Ben Laden. Après chaque attentat, ce dernier réalisait des vidéos enregistrées avec un caméscope afin de revendiquer l’attaque. La cassette était ensuite confiée à un messager de confiance nommé Abu Ahmed al-Kuwaiti. Al-Kuwaiti faisait ensuite parvenir les enregistrements aux grandes chaînes de télévision qui relayaient alors la vidéo sur leurs canaux

de diffusion.

Cette propagande « artisanale » était complétée par une stratégie de recrutement basée sur la proximité des liens sociaux. La radicalisation des candidats au Jihad se faisait grâce à un ou plusieurs individus basés sur le territoire ciblé. On peut notamment citer le cas de Omar Omsen à Nice [1]. Ce prédicateur a enrôlé une vingtaine de jeunes Français [2] pour en faire des combattants du djihad au Moyen-Orient. Internet et l’avènement des réseaux sociaux ont profondément bouleversé les fondamentaux du terrorisme.

La désintermédiation engendrée a rendu possible le fait de s’adresser directement aux citoyens, que ce soit pour les recruter ou bien les terroriser. Ainsi, plus besoin de transférer les contenus aux grands médias, eux qui avaient un contrôle total sur la durée, l’horaire ou le mode de diffusion.

Un théoricien chevronné d’Al-Qaïda comme Abou Moussab al-Souri l’avait d’ailleurs théorisé dans les années 2000. Pour lui, les réseaux sociaux rendraient possible un terrorisme sur Internet. Ce dernier se traduirait par la diffusion de la propagande et l’utilisation d’outils en ligne pour communiquer entre les membres. Tout ceci permettrait de mener, soutenir ou plus simplement de revendiquer de multiples opérations à échelle réduite, moins coûteuses et plus efficaces dans leur ensemble qu’une opération de grande ampleur caractérisée par une logistique lourde et difficile à garder secrète.

Ainsi, un proto-État comme l’État Islamique (EI) a su prendre le tournant pour devenir la menace numéro 1 pour l’Occident : que ce soit sur les théâtres de militaires au Moyen-Orient et au Sahel comme sur Internet. Sur le terrain, Daesh disposait d’un territoire précis et avait instauré une réelle administration avec la collecte d’impôts et l’instauration de services publics. Sur la toile, Daesh a su déployer une stratégie efficace et adaptée à son auditoire.

Des compétences techniques et communicationnelles au service du djihad

Cette ascension numérique de Daesh, observée à partir de 2013, s’explique en partie par l’arrivée d’une nouvelle génération de combattants et de communicants, bien plus habitués aux réseaux sociaux que la génération précédente. Ces « jeunes djihadistes » connaissent les éléments de langage à adopter pour maximiser les likes et les commentaires à leurs posts sur Facebook, ils organisent des live-Tweet des exécutions d’otages, postent des selfies avec le cadavre de soldats du régime syrien sur Instagram. Certains développeurs de Daesh ont même créé une application sur Twitter, appelée Dawn of the Glad Tidings[3]. Cette application permettant de générer automatiquement des retweets via des bots. Dès lors, Daesh maximisait sa visibilité, auprès du public à terroriser et des potentiels candidats à attirer.

Au-delà de l’aspect technique, la propagande djihadiste est fortement basée sur les symboles. De nombreux comptes Facebook de recruteurs faisaient, par exemple, figurer un lion sur leur compte et publiaient des extraits du Coran. Le lion était un symbole régulièrement utilisé par Daesh pour désigner les combattants et femmes ayant rejoint l’organisation [4]. De la même façon, les vidéos de propagande sont très bien structurées. On y voit des images de combats « glorieux » censés encenser les soldats de l’EI et donner envie aux spectateurs de rejoindre les rangs de l’EI. La musique y est entraînante et de nombreuses images subliminales sont incrustées. L’objectif est de montrer la « vérité » du monde occidental, celui d’un complot contre les musulmans.

recruteur comportant le symbole du lion

le symbole du lion

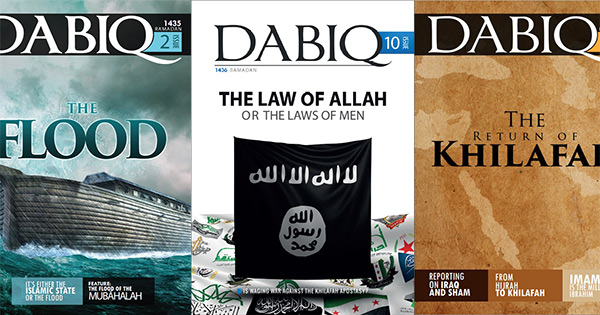

Cette propagande djihadiste s’appuyait également sur plusieurs magazines publiés en ligne. Parmi eux, on peut notamment citer Dabiq [5]. Cet organe de propagande paraissait chaque mois en arabe, en anglais, en allemand et en français entre 2014 et 2016. Le magazine reflétait un réel savoir-faire en termes de contenu et de contenant avec des couvertures de magazines « professionnelles ».

En matière de communication entre les membres, là aussi l’EI a adopté des outils avancés en matière de chiffrement et d’anonymisation [6]. La messagerie chiffrée de bout en bout Telegram [7] étaitréputée pour être la préférée des djihadistes. La plateforme sert à la fois à envoyer des documents de propagande, des vidéos de tutoriels sur la fabrication de bombes ou encore à préparer des attaques. D’autres plateformes ont également été utilisées, mais dans une moindre mesure. On peut citer Signal, le Facebook russe VKontakte (VK) ou encore Wickr.

Face à cette déferlante djihadiste sur Internet, une réponse occidentale était nécessaire : Les GAFAM ont longtemps été considérés comme les plus à même de traiter la problématique »

Une « ubérisation » du terrorisme depuis 2013

Cette maîtrise du numérique a été très efficace pour le recrutement de jeunes combattants occidentaux. Les recruteurs ciblaient en priorité les individus en situation de marginalisation et sensibles aux questions existentielles. La stratégie, appelée « love bombing » consistait à expliquer à la personne que son sentiment de malaise était légitime, que les gouvernements occidentaux persécutaient les musulmans et qu’elle aurait sa place au sein du Califat. Si cela était possible, le recruteur organisait le départ du volontaire vers la Syrie afin de recevoir une instruction militaire et aller combattre les ennemis du Califat. Dans le cas contraire, les communicants incitaient toute personne volontaire à commettre un attentat sur le sol occidental, que ce soit à l’aide d’une arme à feu ou bien avec un simple couteau.

C’est le phénomène du home grown terrorist redouté par les services de renseignement occidentaux, puisque très difficiles à détecter. Ce terrorisme « low-cost » est pratique pour l’organisation terroriste qui n’a pas besoin de s’occuper de la partie logistique de l’attaque. Cette dernière doit seulement y apposer sa signature en revendiquant l’attentat. Parfois, les individus n’avaient même pas eu de liens physiques ou numériques avec des membres de l’organisation.

Ainsi, certains spécialistes ont même parlé d’une « uberisation » [8] du terrorisme sous Daesh avec des terroristes qui seraient des autoentrepreneurs au service d’une cause, la « défense de l’islam». Leur but serait d’être reconnus comme des martyrs de guerre.

La réponse des GAFAM et des États occidentaux face à la menace

Face à cette déferlante djihadiste sur Internet, une réponse occidentale était nécessaire : Les GAFAM ont longtemps été considérés comme les plus à même de traiter la problématique. En effet, ce sont sur leurs plateformes que les messages et contenus multimédias djihadistes prospéraient. Dès lors, un important travail de modération [9] des contenus à caractère terroriste a été réalisé. On peut citer les 14 millions de contenus terroristes supprimés par Facebook en 2018 [10]. Toutefois, ce jeu du chat et de la souris n’est pas suffisant. Les combattants de Daesh ont également leurs propres plateformes et disposent d’une forte résilience face à la censure des GAFAM.

D’un côté, la suppression d’un compte sur les réseaux sociaux nécessitait plusieurs signalements et la validation par le modérateur de la plateforme. De l’autre, la création d’un compte, elle, est chose aisée et rapide, d’où un déséquilibre. C’est pourquoi une intervention étatique semblait nécessaire en Irak et en Syrie.

Sur le plan militaire, une coalition internationale a été formée en 2014 [11] par 14 pays dont :

- Les États-Unis ;

- L’Arabie Saoudite ;

- La France ;

- L’Australie ;

- Le Royaume-Uni.

Sur le volet cyber, les opérations se sont davantage faites à l’échelle nationale, voire de façon bilatérale. Parmi elles, la première du genre et la plus importante, a été conduite par l’armée américaine contre les infrastructures de Daesh en 2016 : l’opération Glowing Symphony.

« L’intégration d’une dimension cyber au sein d’une opération était une première dans l’histoire des États-Unis. »

Le cas de l’opération Glowing Symphony

En 2014, Daesh était à son apogée. Son influence était grande et de nombreuses villes tombaient sous son emprise. Connue mondialement et très médiatisée, elle effrayait par ses attentats. En réponse à cette menace de plus en plus violente, les États-Unis ont décidé de mettre en place une cyber opération offensive contre le réseau informatique de Daesh. La conversion et l’arrivée

de nouveau djihadistes se faisant principalement à travers une forte propagande sur Internet. Ainsi a été mise en place l’opération Glowing Symphony.

Une opération secrète et peu médiatisée

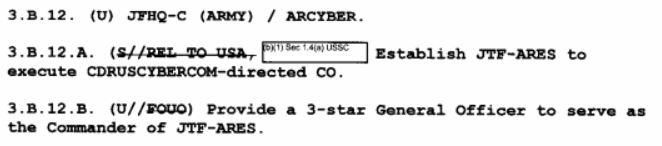

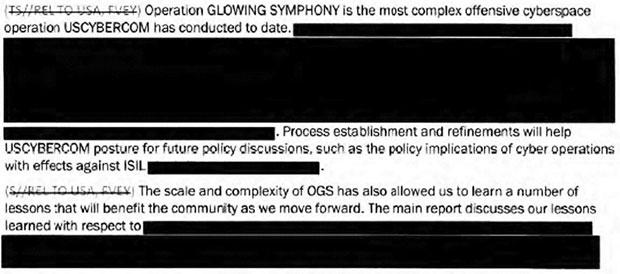

Peu d’informations sont disponibles à propos de cette opération. En 2017, des fragments masqués du Task Order 16-0063 sont divulgués, révélant la création d’une unité afin de contrer Daesh dans le cyberespace [12].

Suite à la révélation de ces fragments de texte, le National Security Archive’s Cyber Vault, une organisation américaine recensant les activités cyber des États-Unis, ont décidé d’utiliser le « Freedom of Information Act » afin d’obtenir plus d’informations liées à cet ordre.

De ce fait, l’opération Glowing Symphony est révélée en 2018 au grand public et les États-Unis avaient accepté de dévoiler certains dossiers classifiés.

En tout, seuls 6 documents officiels ont été publiés, contenant entre autres des échanges entre les soldats de l’opération, les commanditaires et le gouvernement américain [13].

Néanmoins, peu d’informations et de détails précis sont présents au sein des dossiers et en particulier sur les actions effectuées contre Daesh. Que ce soit dans les outils utilisés pour mener les attaques ou dans les informations récupérées tout au long de l’opération, les dossiers ne sont pas très verbeux et des tableaux de résultats ainsi qu’une partie des échanges ont été masqués.

Les États-Unis ont justifié cette décision par le fait que révéler trop d’informations pourrait être préjudiciable dans le cadre de futures attaques en donnant aux ennemis des informations sur les méthodes qui étaient utilisées. Toutefois, un an plus tard en 2019, un ancien militaire nommé Neils, avait accepté sur plusieurs médias et podcasts de s’exprimer et de répondre aux questions de journalistes sur l’opération. Surnommé le Commander, il avait été celui à l’origine de toute l’opération et qui l’a dirigée pendant toute sa durée.

Les origines de l’opération Glowing Symphony

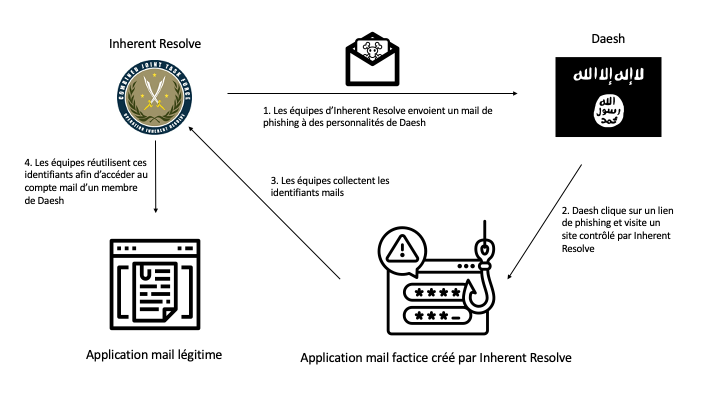

Glowing Symphony n’est pas née du jour au lendemain. Sa création puise son origine dans une autre opération nommée Inherent Resolve. L’opération Inherent Resolve a été créée en octobre 2014 suite à la mise en place du Califat à Mosul en juin 2014. Les États-Unis avaient décidé de répondre à cette nouvelle menace de manière offensive au Moyen-Orient, tout en y intégrant une partie informatique. Les équipes cyber avaient pour objectif d’aider les troupes militaires au sol au travers d’informations exfiltrées du réseau informatique de Daesh. L’intégration d’une dimension cyber au sein d’une opération militaire était une première dans l’histoire des États-Unis. La récupération d’informations effectuée par ces équipes était intrusive, mais non destructive. Elles cherchaient à pénétrer le réseau informatique de Daesh afin d’y exfiltrer le plus d’informations possibles sur leurs prochaines attaques.

En utilisant les renseignements obtenus sur le réseau de Daesh, une opération de phishing avait été menée en ciblant principalement des personnalités importantes du réseau de Daesh. L’objectif était de voler leurs comptes mails. Les équipes avaient privilégié cet angle d’attaque, car les comptes mails sont critiques. En effet, en plus de renfermer des informations sensibles au sein des mails, ils sont centraux lors de la récupération ou modification de mot de passe sur d’autres applications.

Cette campagne de phishing avait été un succès et avait permis aux équipes d’obtenir un compte mail valide [14] puis danalyser et comprendre le réseau informatique.

de Daesh [15].

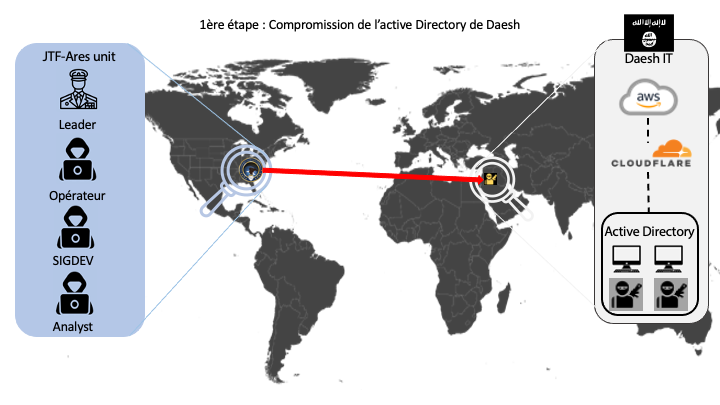

En effet, le compte mail compromis était lié à un compte Amazon Web Services (AWS) et Cloudflare qui ont également pu être compromis en utilisant un scénario de réinitialisation de mot de passe. À partir des informations récupérées sur ces deux nouveaux comptes, les équipes cyber ont pu observer trois comportements :

- Daesh utilisait un Active Directory on Premise (avec un serveur physique) afin de gérer tous les ordinateurs ;

- L’organisation couplait cet Active Directory avec AWS ce qui lui permettait de créer et sup-

primer des sites web rapidement ; - Twitter était utilisé comme une plateforme de partage d’informations afin de donner une visibilité aux nouveaux sites web [16].

Ces nouveaux sites web étaient une cible prioritaire pour la NSA qui s’efforçait de les faire disparaître en effectuant des demandes de takedowns. Ainsi, la solution AWS permettait à Daesh un accès à des serveurs dans le monde entier ainsi qu’un renouvellement fréquent des adresses IP dans le but de contrer ces actions. Les identifiants du compte mail ont aussi pu être réutilisés afin de s’identifier sur le domaine de Daesh et ainsi en obtenir un premier accès.

À partir de là, les équipes d’Inherent Resolve ont cherché à obtenir un état de persistance au sein du réseau de Daesh. Puis, grâce à cet accès, les équipes ont pu commencer à exfiltrer des informations sensibles. En parallèle de cette collecte d’informations, l’équipe Cyber d’Inherent Resolve a pu espionner les agissements quotidiens des terroristes afin de comprendre leur raisonnement et prédire leurs futures attaques.

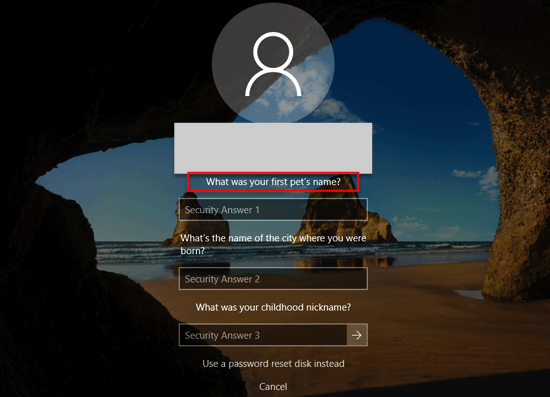

Ce genre de procédé est appelé de l’analyse comportementale et une équipe entière y a été dédiée. Ce travail s’est révélé crucial durant le lancement de l’opération Glowing Symphony. Un de ces analystes, travaillant depuis plus de deux ans sur l’opération, a permis aux équipes de répondre à une question de sécurité (What is your first pet name?), car il avait deviné ce que l’utilisateur légitime avait configuré comme réponse. Sans cette réponse, l’opération entière aurait pu être mise en échec.

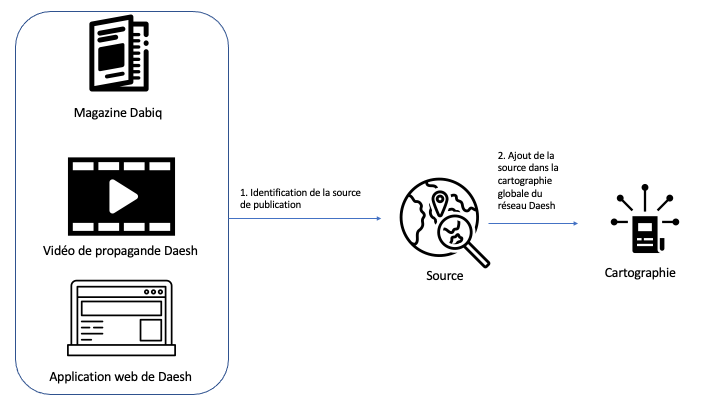

De même, une reconnaissance de l’infrastructure a continuellement été menée durant les deux années. Les militaires ont ainsi été en mesure de constituer une cartographie de l’infrastructure du réseau de Daesh.

Pour identifier la liaison entre un appareil et Daesh, les équipes avaient une méthodologie précise. Les équipes commençaient par effectuer un traçage de chaque vidéo, chaque site web ou chaque magazine publié et disponible sur le web. Puis les équipes tentaient de remonter à leur source de publication. Une fois identifiée, cette source était analysée et comparée à leurs bases de renseignements. Enfin, elle était annotée et ajoutée à la cartographie du réseau informatique de Daesh.

En combinant la cartographie et l’analyse comportementale, il leur a été possible d’affirmer que le réseau informatique était utilisé principalement à deux fins :

- Communication et coordination des attentats ou des attaques ;

- Préparation des futurs outils de propagande.

Néanmoins, le potentiel de la cartographie du réseau avait été sous-estimé et ainsi personne n’avait alors remarqué un défaut majeur sur la conception de l’infrastructure. En février 2016, le Commander s’est penché sur le schéma de l’infrastructure. En annotant les machines de Daesh sur une carte du monde et les reliant à travers des fils, ils avaient réalisé que toute la propagande de Daesh provenait uniquement de 10 nœuds qui correspondaient à des personnes centrales pour l’organisation de Daesh.

Le Commander a donc réalisé que compromettre ces 10 nœuds aurait pour conséquence d’interrompre la propagande effectuée par Daesh sur Internet ainsi que de les empêcher de réaliser toutes opérations informatiques (transfert de fichiers, paiements, etc.) [17]. C’est sur cette idée que s’est basée toute l’opération Glowing Symphony et qui la rend unique, car contrairement à Inherent Resolve, cette opération avait un comportement offensif et destructeur. Ces deux opérations sont indissociables de par leur complémentarité.

Des difficultés internes qui auraient pu compromettre l’opération

En 2016, les cyberattaques étaient encore très connotées négativement. Ce genre de procédé était, et est encore aujourd’hui, souvent associé à des associations malveillantes ou encore au terrorisme. En effet, Stuxnet en 2010 est l’exemple de cyberattaque disruptant complètement un pays au travers d’espionnage industriel et de pratiques malveillantes. Depuis, le monde entier associe facilement les cyberattaques étatiques à cette opération ainsi que ses dangers et ses risques associés.

Les États-Unis voulaient ainsi éviter une image négative qui aurait pu être associée au caractère offensif de Glowing Symphony. WannaCry, apparu en 2017, un an après Glowing Symphony, est le genre de scandale auquel les États-Unis ne voulaient pas avoir à faire face [18].Ainsi, le gouvernement américain a pris de grandes précautions en amont du lancement de l’opération. Tout d’abord, Glowing Symphony a été soumise au processus Joint Interagency Coordination (JIC). Ce groupe est utilisé afin de coordonner les opérations militaires des États-Unis. Leur processus a été très long, pour Glowing Symphony il aura duré plus d’un mois.

Les retards avaient un impact important sur l’efficacité ainsi que la faisabilité de l’opération. Toute l’opération reposait sur les accès obtenus au travers d’Inherent Resolve.

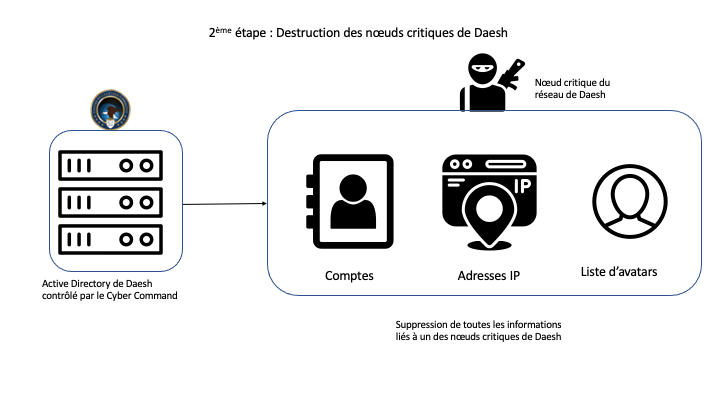

Faire retarder l’opération, c’était donner une chance aux terroristes de remarquer que des intrusions avaient été commises sur leurs systèmes et ainsi bloquer les accès des militaires. Le groupe avait conclu que l’opération présentait différents points de non-conformité et a cherché à recadrer l’opération. De nombreuses réunions ont ainsi été tenues avec pour but d’ajuster les objectifs ainsi que les détails de l’opération avant son lancement [19]. Le JIC a ainsi décidé que le but principal de l’opération était de devenir administrateur du domaine sur le réseau de Daesh afin d’en prendre le contrôle.

Puis, dans un second temps, d’aller attaquer les 10 nœuds et les supprimer. De plus, dans les limites accordées, il était possible de supprimer des clés cryptographiques, des dossiers ou des fichiers qui auraient fait perdre à Daesh l’accès à leurs comptes bancaires. Cette opération était aussi une première dans l’histoire des États-Unis, car elle avait été confiée à un groupe peu expérimenté : le US Cyber Command.

Créé en 2010, ce groupe n’avait alors jamais réalisé d’opération d’une telle envergure. En plus des problèmes internes, l’opération avait été confrontée à des problèmes de dimension internationale. En effet, les militaires ont constaté que les 10 nœuds à compromettre n’étaient pas centralisés en Syrie, mais éparpillés dans le monde entier et dans des états souverains comme la France.

Afin d’obtenir les autorisations d’attaque sur des infrastructures présentes dans de tels pays, les militaires devaient d’abord démontrer leurs compétences. Ces nœuds se trouvant dans les mêmes infrastructures que des données critiques comme des données médicales d’hôpitaux, les attaquants devaient réussir à attaquer le contenu terroriste tout en gardant intactes les parties plus critiques et civiles. Cette dimension précise et méticuleuse a donné le surnom d« opération chirurgicale ».

Plusieurs profils de militaires au sein de l’opération

L’opération Glowing Symphony a été confiée au détachement nommé Joint Task Force-Ares (JTF-Ares). Il avait pour mission de développer et utiliser des malwares dans un but destructif envers les machines de Daesh : réseau, ordinateurs, téléphones.

Composée d’une dizaine d’unités, chacune de ces unités avait 4 membres de profils différents. Le tableau suivant détaille ces 4 profils.

Il est ainsi à noter qu’un seul rôle avait le pouvoir, destructif, sur l’infrastructure de Daesh.

Lancement de l’opération Glowing Symphony

Pour le lancement de l’opération, une fenêtre de deux heures avait été choisie. Une durée pendant laquelle il avait été estimé que les terroristes n’auraient pas le temps de répondre après le constat du premier incident. De plus, il avait été défini lors des réunions que les équipes devaient compromettre le domaine en seulement 10 minutes.

Pour ce faire, des répétitions ont été menées. Un Active Directory similaire à celui de Daesh avait été créé afin de lister toutes les commandes à exécuter et à les automatiser au maximum. Le clic près avait été préparé dans le but de répondre à cette exigence dès 10 minutes. Ainsi, en novembre 2016 l’opération Glowing Symphony a été lancée. Grâce à leurs préparations très efficaces et précises, ainsi qu’à l’analyse comportementale, l’objectif d’obtenir le rôle de contrôleur de domaine en moins de 10 minutes a pu être atteint.

À partir de cet accès très privilégié, les unités ont pu attaquer les 10 nœuds définis comme critiques lors des opérations de reconnaissance et ainsi bloquer la propagande sur Internet dans un premier de temps. Ils ont ensuite pu continuer en empêchant Daesh de se reconnecter de son réseau en supprimant leurs comptes (voir schéma à la page suivante).

Pour le lancement de l’opération, une fenêtre de deux heures avait été choisie. Une durée pendant laquelle il avait été estimé que les terroristes n’auraient pas le temps de répondre après le constat du premier incident. De plus, il avait été défini lors des réunions que les équipes devaient compromettre le domaine en seulement 10 minutes.

Pour ce faire, des répétitions ont été menées. Un Active Directory similaire à celui de Daesh avait été créé afin de lister toutes les commandes à exécuter et les automatiser au maximum. Le clic près avait été préparé afin de répondre à cette exigence des 10 minutes. Ainsi en novembre 2016 l’opération Glowing Symphony a été lancée.

Grâce à leurs préparations très efficaces et précises, ainsi qu’à l’analyse comportementale, l’objectif d’obtenir le rôle de contrôleur de domaine en moins de 10 minutes a pu être atteint. À partir de cet accès très privilégié, les unités ont pu attaquer les 10 nœuds définis comme critiques lors des opérations de reconnaissance et ainsi bloquer la propagande sur Internet dans un premier de temps. Ils ont ensuite pu continuer en empêchant Daesh de se reconnecter de son réseau en supprimant leurs comptes (voir schéma à la page suivante).

L’opération Glowing Symphony a donc été un succès retentissant aux yeux du gouvernement américain et en particulier pour le CyberCommand. Le magazine Dabiq, très populaire et premier journal djihadiste, n’a pas pu paraître à la date initialement prévue et tous leurs sites web ont cessé de fonctionner. Néanmoins, les années suivantes vont aboutir à un constat bien différent.

Résultats

L’opération Glowing Symphony a ainsi été la seule action cyber ayant été efficace contre la propagande djihadiste.

En effet, contre la puissante propagande de Daesh, d’autres actions ont été lancées. Par exemple, un site web avait été créé par le StratCom afin de contredire les arguments avancés par les djihadistes pour convertir et recruter de nouveaux membres.

Cependant, le bilan de l’opération Glowing Symphony semble mitigé. Après avoir compromis et fait tomber intégralement le réseau de Daesh, ce dernier est toujours présent. La résilience de Daesh montre donc les faiblesses de ce type d’attaque.

Une victoire est-elle possible sur le terrain cyber ?

Une victoire en demi-teinte pour Glowing Symphony

Au vu des éléments mentionnés précédemment, on peut se demander quel a été l’effet final de l’opération Glowing Symphony. On sait que l’objectif était de lutter contre la propagande djihadiste et de désorganiser les communications internes à Daesh. À court terme, l’opération a privé l’organisation terroriste d’une grande partie de ses ressources. En effet, à la suite du lancement de l’opération, un jeu du chat et de la souris s’est engagé. Dans ce jeu, les hommes de Daesh tentaient de retisser petit à petit leur réseau de serveurs alors que les militaires américains poursuivaient leur attaque.

L’opération a par ailleurs eu un impact négatif sur la réputation de Daesh. Seuls 40% des sites web de l’organisation terroriste ont été restaurés [20]. Les contenus publiés par l’organisation se sont ensuite faits plus rares et de moindre qualité.

Toutefois, le succès à long terme reste mitigé. De fait, Daesh n’a pas disparu de la toile. C’est en définitive sa défaite sur le plan militaire qui a réellement affecté sa propagande en ligne.

De fait, la réduction de son territoire en Syrie et en Irak ainsi que la baisse de ses revenus ont rendu le proto-État moins attractif. Enfin, la mort et l’emprisonnement d’une majorité de ses soldats sur le terrain a réduit les sources de propagandes, vidéos comme photos.

Ainsi, on pourrait résumer l’opération par l’idée que la cyberguerre est désormais nécessaire, mais pas suffisante. A fortiori, menée contre le terrorisme, elle ne peut être décisive puisqu’il s’agit de combattre un mode d’attaque et non pas un ennemi précis. Il ne peut donc y avoir de victoire décisive puisque la menace terroriste est protéiforme et fortement adaptative.

Toutefois, le précédent américain a conduit d’autres puissances à s’essayer sur le champ cyber. On peut notamment citer les opérations conduites par le Royaume-Uni en 2016-2017 [21] et l’Australie en 2019 [22] contre Daesh.

Le réveil cyber des occidentaux : Londres et Canberra choisissent l’offensive tandis que Paris préfère la défensive

Concernant le Royaume-Uni, les opérations cyber ont été menées conjointement par le commandement stratégique, en charge des capacités interarmées, et par le Government Communications Headquarters (GCHQ), responsable du renseignement d’origine électromagnétique et de la sécurité des systèmes d’information (SI).

L’Australie a, quant à elle, mené ses opérations via l’Australian Signal Directorate (ASD) [23].

Ces opérations avaient trois objectifs :

- Lutter contre la propagande djihadiste en ciblant des serveurs de l’EI avec des malwares ;

- Soutenir les opérations militaires sur le terrain en attaquant des drones appartenant à l’organisation terroriste ;

- Semer le désordre au sein des troupes de Daesh en leur envoyant des ordres contradictoires par messages sur leurs téléphones.

Il s’agissait ici davantage de « cyber-opérations » censées être complémentaires à celles dans le domaine militaire. Par exemple, la mise hors ligne des serveurs de communication interne à Daesh juste avant le lancement d’un raid aérien australien sur le Califat permettait de maximiser l’effet destructeur des frappes puisque les soldats de l’EI ne pouvaient pas communiquer entre eux pour se prévenir. Dans le cadre des opérations de ces deux pays, il est intéressant de noter à la fois l’usage de l’arme cyber « au loin » afin d’en prendre aux serveurs de Daesh et l’usage « sur le terrain » afin de bloquer l’usage de drones de l’EI utilisés pour de la reconnaissance et pour des missions suicides.

Concernant d’autres pays comme la France ou l’Allemagne, si on ne peut affirmer avec certitude qu’aucune opération n’ait été menée, on constate que l’agenda politique et militaire dans le domaine a changé.

En effet, depuis 2010, on a assisté à la création de « cyber-forces » nationales afin de mieux structurer les capacités et favoriser la coopération entre États. Des pays précurseurs en la matière sont les États-Unis avec le US Cyber Command (ou US CYBERCOM) et l’Australie avec le Cyber Security Center créé la même année. La France et l’Allemagne ont créé leur force, respectivement Commandement cyber et Cyber and Information Domain Service, en 2017. Les derniers arrivants en la matière sont les Britanniques avec la National Cyber Force créée en 2020.

Hormis les pays anglo-saxons, peu d’États ont communiqué sur leurs opérations cyber. La France a, quant à elle, essentiellement apporté une réponse législative avec le blocage de l’accès aux sites réputés terroristes ou faisant indirectement la promotion des actions terroristes [24]. On peut notamment citer la loi n° 2014-1353 du 13 novembre 2014 [25]. Cette dernière a permis de bloquer 89 sites entre 2014 et 2016 [26]. Cependant, cette stratégie parait peu efficace puisque les organisations terroristes sont agiles et rapides pour reposter les contenus sur d’autres plateformes ou d’autres sites ne tombant pas sous la juridiction française.

De plus, ces lois sont souvent critiquées en raison de leur caractère liberticide, voire anticonstitutionnel. C’est le cas de la loi Avia [27] ou loi sur les contenus haineux sur internet du 24 juin 2020. La loi avait été adoptée à l’Assemblée nationale, mais retoquée par le Sénat et par le Conseil Constitutionnel. La loi Avia a finalement été promulguée après qu’une partie importante de ses dispositions ont été retirées. Ce « carcan » juridique rend difficile une lutte efficace contre la propagande terroriste en ligne.

Une coopération internationale contre le terrorisme dans le domaine cyber : mythe ou réalité ?

Dès lors, une coopération internationale cyber contre le terrorisme semble être le meilleur moyen. L’opération Glowing Symphony, dans laquelle les États-Unis et leurs alliés anglo-saxons ont collaboré, est un exemple idéal. Or le cyber reste un domaine secret et coopérer implique de dévoiler aux partenaires tout ou partie de ses capacités, de ses savoir-faire ainsi que ses outils.

La communication de ces informations restreint fortement la volonté politique d’une collaboration. De même, ce type d’opérations a un coût non négligeable qu’il faut répartir entre les parties prenantes. Par ailleurs, la cyberguerre est la poursuite de la politique par d’autres moyens et les intérêts politiques sont souvent divergents entre États. C’est notamment le cas si l’on imaginait une coopération entre les États-Unis et certains pays comme la Chine et la Russie.

Ces intérêts divergents se retrouvent dans la définition même du terrorisme et donc la lutte contre celui-ci. Ce que certains pays considèreront comme des organisations terroristes seront vues comme des défenseurs de la liberté par d’autres États.

On sait que la Chine et la Russie ont toutes deux conduit des opérations cyber contre des organisations terroristes sur leur territoire. Par exemple, Pékin considère la résistance ouïgoure dans le Xinjiang comme du terrorisme séparatiste. En effet, toute tentative de contestation de l’autorité de Pékin sur le territoire national est perçue comme une menace existentielle pour la nation. L’Empire du Milieu affirme avoir conduit des opérations en 2013.

Conclusion

En définitive, c’est la défaite militaire de Daesh en 2017 qui a mis un frein à la propagande en ligne du Califat plutôt que la cyberguerre menée par les Anglo-saxons. La désintégration du territoire de l’EI, la coupure brutale des ressources financières et pétrolières ainsi que la fuite des cerveaux de l’organisation ont porté un coup d’arrêt à son attractivité.

Cependant, l’organisation n’a pas disparu pour autant. Cette dernière reste présente en Irak et en Syrie sous la forme d’une guérilla. De plus, l’EI s’est implanté sur de nouveaux territoires dans le Sahel, l’Asie du Sud-Est, le Sinaï et la Libye.

De ce fait, à la question « La cyberguerre contre le terrorisme : quelle réalité et quelle efficacité ? », on peut répondre que cette dernière existe bel et bien avec quelques exemples publics à l’appui. On se doute qu’en coulisse, d’autres opérations ont eu lieu où sont en cours. Concernant l’efficacité de cette cyber-guerre, elle est nécessaire, mais pas suffisante pour gagner.

L’opération Glowing Symphony a toutefois eu le mérite d’avoir permis aux forces armées anglo-saxonnes de se structurer, de créer des processus, de définir un cadre légal et de démontrer l’importance du champ cyber pour les politiques. Les autres pays eux, ont à minima développé des forces armées dédiées à ces sujets. Ces dernières années, on a assisté à un changement de paradigme, celui de la fin de la prédominance des conflits asymétriques.

Dès lors, la guerre contre le terrorisme a cédé la place à la guerre dite de « haute intensité ». Le terme désigne l’affrontement militaire entre deux États comme observé en 2020 entre l’Arménie et l’Azerbaïdjan au Haut-Karabakh et plus récemment entre la Russie et l’Ukraine.

Références

[1] https://www.dailymotion.com/video/x2grms3

[2] https://www.leparisien.fr/archives/omar-omsen-recruteur-n-1-09-07-2014-3987503.php

/ https://www.lemonde.fr/societe/article/2015/08/08/le-djihadiste-francais-omar-omsen-est-

mort_4717477_3224.html

[3] https://www.telegraph.co.uk/news/worldnews/middleeast/iraq/10907217/Iraq-crisis-Isis-

cracks-a-savvy-social-media-advance.html (L’application était disponible sur Google Play)

[4] https://www.rtl.fr/actu/justice-faits-divers/terrorisme-pourquoi-les-jeunes-filles-arretees-se-

font-elles-appeler-les-lionnes-7787481836

[5] https://www.monde-diplomatique.fr/mav/146/BELKAID/55062

[6] https://www.cairn-int.info/article-E_HER_160_0223–cyberspace-the-third-front-of-the.htm

[7] https://www.lexpress.fr/actualite/societe/tous-les-chemins-djihadistes-menent-a-tele-

gram_2026536.html

[8] https://www.franceculture.fr/emissions/du-grain-moudre-d-ete/peut-parler-d-une-uberisa-

tion-de-daech

[9] https://www.lefigaro.fr/secteur/high-tech/test/2018/11/09/32003-20181109ARTFIG00262-

moderation-facebook-a-supprime-14-millions-de-contenus-terroristes-en-2018.php

[10] https://about.fb.com/news/2018/11/staying-ahead-of-terrorists/

[11] https://fr.wikipedia.org/wiki/Coalition_internationale_en_Irak_et_en_Syrie

[12] https://nsarchive.gwu.edu/briefing-book/cyber-vault/2018-08-13/joint-task-force-ares-ope-

ration-glowing-symphony-cyber-commands-internet-war-against-isil

[13] https://nsarchive.gwu.edu/briefing-book/cyber-vault/2018-08-13/joint-task-force-ares-ope-

ration-glowing-Symphony-cyber-commands-internet-war-against-isil

[14] https://nsarchive.gwu.edu/briefing-book/cyber-vault/2018-08-13/joint-task-force-ares-ope-

ration-glowing-Symphony-cyber-commands-internet-war-against-isil

[15] https://www.npr.org/2019/09/26/764790682/how-the-u-s-cracked-into-one-of-the-most-

secretive-terrorist-organizations

[16] https://stratcomcoe.org/cuploads/pfiles/full_report_joe_12-01-2016.pdf

[17] https://text.npr.org/763545811

[18] https://en.wikipedia.org/wiki/WannaCry_ransomware_attack

[19] https://nsarchive.gwu.edu/briefing-book/cyber-vault/2020-01-21/uscybercom-after-ac-

tion-assessments-operation-glowing-Symphony

[20] https://darknetdiaries.com/episode/50/

[21] https://news.sky.com/story/into-the-grey-zone-the-offensive-cyber-used-to-confuse-isla-

mic-state-militants-and-prevent-drone-attacks-12211740

[22] https://www.fifthdomain.com/international/2019/04/02/how-military-hacking-can-im-

prove/

[23] https://www.asd.gov.au/publications/speech-lowy-institute-speech

[24] https://www.cairn-int.info/article-E_HER_160_0223–cyberspace-the-third-front-of-the.htm

[25] https://www.legifrance.gouv.fr/jorf/id/JORFTEXT000029754374