Octobre 2023

Depuis l’offensive lancée par le Hamas contre Israël depuis la bande de Gaza le 7 octobre 2023 et le lancement de l’opération militaire israélienne Sabres de fer le lendemain, de nombreux groupes hacktivistes ont lancé des opérations ciblant les deux parties en conflit ainsi que leurs soutiens.

Un focus sur les groupes hacktivistes ciblant la France

Parmi les groupes impliqués, des hacktivistes pro-palestiniens ont notamment réalisé ou annoncé des attaques visant la France, accusée d’apporter son soutien à l’État hébreu :

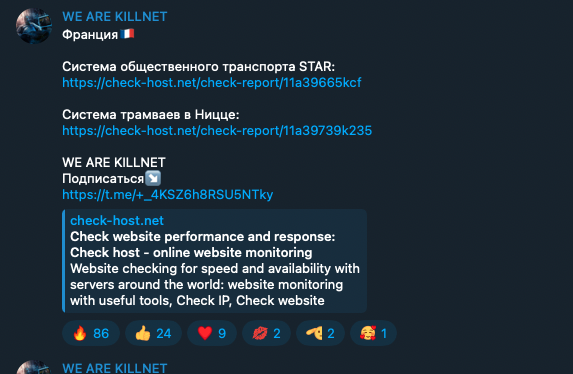

UserSec et Killnet

Le 8 octobre, UserSec annonçait son ralliement à la cause palestinienne. Dès le 11 octobre, il revendiquait des attaques par déni de service distribué (DDoS) contre des aéroports français, que le groupe Killnet revendiquait également le même jour, les deux groupes ayant vraisemblablement collaboré dans la réalisation de ces attaques. Plus récemment le 29 octobre, UserSec a de nouveau annoncé sa volonté de cibler l’Europe et le 30 octobre, Killnet revendiquait des attaques DDoS contre les secteurs bancaire et des transports en France.

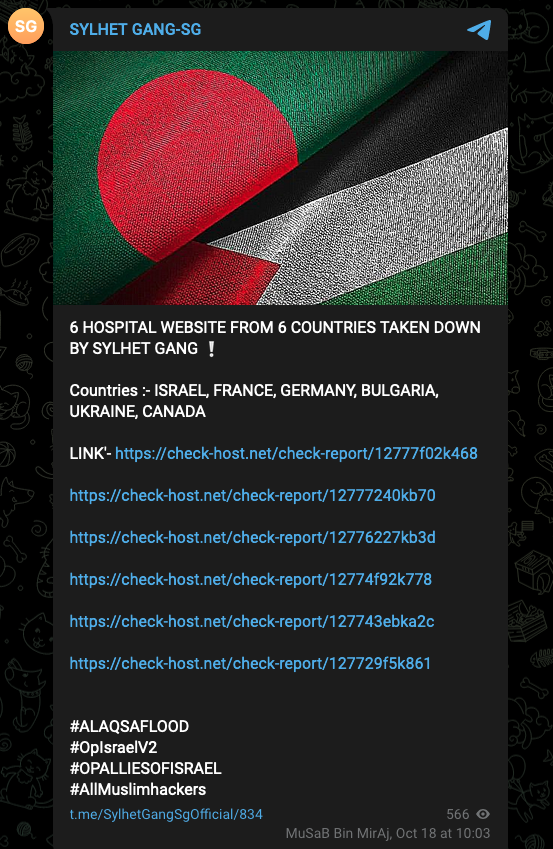

Sylhet Gang-Sg :

Après avoir annoncé dès le 8 octobre cibler des entités en France, le groupe revendiquait le 12 octobre une attaque DDoS contre le site web du département français de l’Eure et le 18 octobre contre le secteur de la santé en Europe et en Amérique du Nord, dont un hôpital en France.

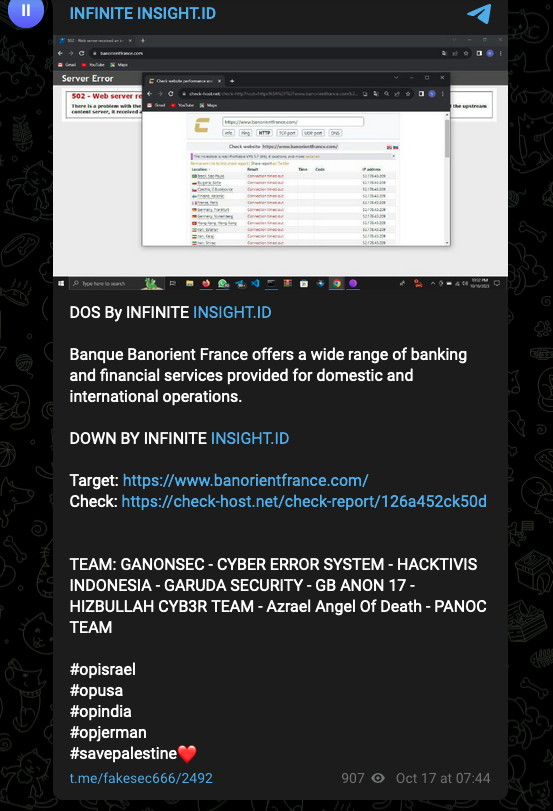

Infinite Insight.ID :

Il a déclaré le 16 octobre le ciblage de la France en tant que soutien d’Israël et revendiquait le lendemain une attaque DDoS contre le site web de la banque Banque Banorient France, annonçant avoir collaboré avec plusieurs autres groupes hacktivistes tels que Garuda Security, Hizbullah Cyb3r Team ou encore Ganosec Team.

IRoX Team :

Le 19 octobre, il a proclamé son intention de cibler plusieurs pays occidentaux soutenant Israël, dont la France, qui ferait l’objet d’attaques le 30 octobre. IRoX Team n’a toutefois pas attendu cette date pour lancer ses opérations contre l’hexagone, le groupe ayant revendiqué des attaques DDoS contre plusieurs sites web d’entités françaises dès le 28 octobre.

Anonymous Sudan :

Le 22 octobre, le groupe a revendiqué une attaque contre la firme française Deezer, sans expliquer les raisons de son passage à l’acte. Ce dernier avait toutefois déjà ciblé la France en protestation aux caricatures de Mahomet et avait annoncé son soutien à la cause palestinienne le 9 octobre.

Cyb3r Drag0nz :

Le 27 octobre, il a annoncé des attaques futures contre la France. Les 29 et 30 octobre, il revendiquait la défiguration de plusieurs sites web français dont certains affichent encore aujourd’hui le message du groupe hacktiviste. A noter que le groupe a lancé un site web sur le clear web pour encourager des individus à participer à ses opérations.

Team Insane Pakistan :

Le 30 octobre, ce groupe a annoncé cibler les secteurs d’activités critiques (banque, défense, gouvernement, aéroports, etc.) dans plusieurs pays parmi lesquels la France. A l’heure actuelle, ils n’ont revendiqué aucune attaque contre des entités françaises mais auraient conduit des attaques DDoS contre les sites web des ministères de la Défense de plusieurs pays le 30 octobre, parmi lesquels la Hongrie, la République tchèque ou encore le Royaume-Uni.

WeedSec :

Le 30 octobre, il annonçait des attaques par défiguration de plusieurs sites web français dont certains sont encore indisponibles. Ils ont également revendiqué avoir volé des données à des entités françaises.

Cette liste reste non-exhaustive car de nombreux groupes hacktivistes, qui ont été créés très récemment pour certains, ont fait des annonces similaires, à l’instar du groupe AnonGhost Indonesia qui a déclaré cibler la France le 16 octobre, ou le groupe Aceh le 27 octobre. Par ailleurs, les frontières entre les groupes hacktivistes sont devenues de plus en plus poreuses, plusieurs d’entre eux ayant déclaré avoir mis en commun leurs efforts et effectuer des opérations conjointes à l’image d’Infinite Insight.ID, en se revendiquant notamment de l’opération #OpFrance et du collectif Anonymous sur les réseaux sociaux Telegram et X/Twitter.

Des attaques aux impacts souvent limités

Il faut néanmoins souligner qu’à l’heure actuelle, l’impact de la menace hacktiviste reste à nuancer en raison des observations suivantes :

- Une majorité des cibles visées par ces groupes sont souvent des entités de moindre envergure, telles que des commerces locaux ;

- Les opérations observées consistent généralement en des attaques DDoS d’une durée limitée ou des attaques par défiguration. Elles ont donc un impact limité, hormis pour les entités dont l’activité commerciale dépend principalement de la disponibilité de leur site web. Certains groupes revendiquent également des vols de données, mais ils sont minoritaires et ces dernières ne font généralement pas l’objet de vérifications de leur validité ;

- Plusieurs groupes ayant annoncé le ciblage d’entités françaises n’ont pas concrétisé leurs menaces. C’est le cas par exemple du groupe Dark Storm Team qui avait déclaré le 18 octobre la conduite de campagnes d’attaques visant la France qui n’ont pour l’heure pas été observées, du groupe Mysterious Team Bangladesh qui avait fait une annonce similaire le 13 octobre, de StarsX Team le 26 octobre et de Ghosts of Palestine le 12 octobre.

- Certains groupes ayant effectué des attaques visant Israël et ses soutiens au début du conflit ont significativement amoindri leurs activités depuis lors, comme le souligne la firme SecurityScorecard dans un rapport publié le 24 octobre 2023.

Les hacktivistes restent néanmoins les acteurs les plus actifs du conflit israélo-palestinien dans le cyberespace. Par ailleurs, la guerre en Ukraine a démontré que certains d’entre eux entretiennent des liens avec des groupes d’attaquants sponsorisés par des États, ce qui leur permettrait d’améliorer leur arsenal et d’ainsi accroître les impacts de leurs opérations. A ce titre, la firme de cybersécurité israélienne Security Joes a récemment mis au jour une campagne de distribution du wiper BiBi-Linux à des organisations israéliennes qu’elle attribuerait à des groupes d’hacktivistes pro-palestiniens avec un degré de confiance modéré.

Hormis la distribution d’un spyware aux utilisateurs israéliens de l’application d’alertes d’urgence RedAlert, qui n’a pas été attribuée à un groupe spécifique, peu d’opérations sophistiquées ont été identifiées à l’heure actuelle. En ce qui concerne les groupes APT sponsorisés par les États de la région, le mode opératoire attribué au Hamas AridViper par exemple, n’a pas été observé dans des attaques en marge des affrontements armés dans la bande de Gaza.

La première campagne d’attaques APT identifiée depuis le début des affrontements a été observée par les chercheurs de Deep Instinct dans un rapport publié le 1er novembre 2023, au sein duquel ils détaillent une campagne de spear-phishing ciblant des entités israéliennes et opérée par l’APT iranien MuddyWater (aka TEMPS.Zagros, Seedworm, Static Kitten, MERCURY, Earth Vetala).

Références :

- https://t.me/user_sec/905

- https://twitter.com/FalconFeedsio/status/1718569013528436890

- https://twitter.com/DailyDarkWeb/status/1711353369002979512

- https://t.me/killnet_redirect/109

- https://t.me/+HZPIs3P2Bx80NTYy

- https://t.me/SylhetGangSgOfficial/834

- https://t.me/SylhetGangSgOfficial/718

- https://t.me/SylhetGangSgOfficial/580

- https://t.me/fakesec666/2492

- https://twitter.com/FalconFeedsio/status/1714942526086644204

- https://t.me/IRoX_Team/94

- https://t.me/IRoX_Team/100

- https://twitter.com/DailyDarkWeb/status/1711353369002979512

- https://t.me/Cyb3r_Drag0nz/623

- https://t.me/Cyb3r_Drag0nz/627

- https://t.me/Cyb3r_Drag0nz/637

- https://t.me/Cyb3r_Drag0nz/641

- https://cyb3r.team/index.php

- https://t.me/Team_insane_Pakistan1/865

- https://t.me/Team_insane_Pakistan1/891

- https://t.me/weedforumslol/151

- https://t.me/weedforumslol/153

- https://t.me/weedforumslol/155

- https://t.me/AnonGhostid/3804

- https://t.me/AC3HCYBER/619

- https://twitter.com/DailyDarkWeb/status/1714597190998364341

- https://t.me/MysteriousTeamBangladesh/98

- https://twitter.com/DailyDarkWeb/status/1717315101886447962

- https://twitter.com/DailyDarkWeb/status/1714740634861400298

- https://twitter.com/DailyDarkWeb/status/1712521009654542470

- https://securityscorecard.com/research/hacktivist-involvement-in-israel-hamas-war-reflects-possible-shift-in-threat-actor-focus/

- https://www.deepinstinct.com/blog/muddywater-en-able-spear-phishing-with-new-ttps