Contexte

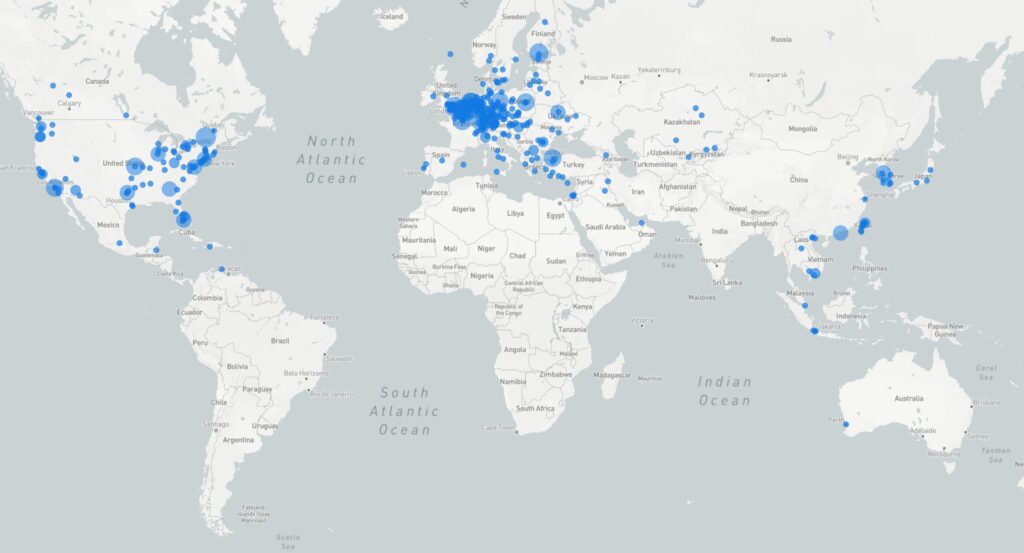

Depuis quelques jours, de nombreuses attaques par ransomware exploitant une vulnérabilité dans VMware ESXi ont été enregistrées en France, en Italie, aux Etats-Unis et dans plusieurs autres pays.

De nombreux hyperviseurs ESXi en version 6.x et antérieures à 6.7 ont été chiffrés et une demande de rançon y a été déposée.

La vulnérabilité exploitée semble être la CVE-2021-21974, mais le CERT-FR indique que des investigations sont toujours en cours.

Si tel était bien le cas, les systèmes affectés par la CVE-2021-21974 sont :

- ESXi versions 7.x antérieures à ESXi70U1c-17325551 ;

- ESXi versions 6.7.x antérieures à ESXi670-202102401-SG ;

- ESXi versions 6.5.x antérieures à ESXi650-202102101-SG.

Un attaquant ayant accès au port 427 peut exploiter la vulnérabilité dans le service OpenSLP, entraînant l’exécution de code à distance.

VMware propose une solution de contournement consistant à désactiver le service SLP.

Cette modification empêchera cependant les clients CIM de localiser les serveurs CIM via le service SLP.

Un filtrage par liste blanche peut permettre de contourner le problème d’exposition sans affecter les fonctionnalités.

D’abord présentée comme issue du ransomware Nevada, cette demande de rançon pourrait émaner d’un ou plusieurs groupes d’attaquants.

Un nouveau groupe de ransomware nommé ESXiArgs est cité dans certains articles.

Dans certains cas ce tutoriel a permis de récupérer les informations, car l’attaquant n’a chiffré que les fichiers de configuration, et non les disques vmdk où sont stockées les données.

L’agence américaine de cybersécurité (CISA) a publié un script automatisant la récupération de machines virtuelles.

Même en l’absence de chiffrement d’un système exposé, le CERT-FR indique que la probabilité de dépôt de code malveillant par un attaquant est élevée. Il est recommandé de s’assurer de l’intégrité des systèmes.

Le CERT-FR recommande d’installer les dernières mises à jour en prenant toutes les précautions nécessaires afin de garantir la continuité de service en cas de problème.

La faille affectant VMware ESXi est un rappel important de l’importance de la sécurité informatique pour les organisations. Les utilisateurs de VMware ESXi doivent prendre les mesures nécessaires pour corriger la vulnérabilité en installant rapidement le correctif publié par VMware et en adoptant des stratégies de sécurité solides pour minimiser les risques d’attaques réussies.

Conclusion

La faille affectant VMware ESXi est un rappel important de l’importance de la sécurité informatique pour les organisations. Les utilisateurs de VMware ESXi doivent prendre les mesures nécessaires pour corriger la vulnérabilité en installant rapidement le correctif publié par VMware et en adoptant des stratégies de sécurité solides pour minimiser les risques d’attaques réussies.

Vous souhaitez être tenus informé des dernières actualités cyber en temps réel ?

Découvrez Yuno, notre solution de veille quotidienne :