1 WannaCry

1.1 WannaCrypt, WannaCry, WanaCrypt0r, WCrypt, WCRY ? Quesako ?

Tous ces mots clefs sont utilisés pour caractériser la même menace.

Depuis vendredi 12 mai, un malware baptisé WannaCry prolifère et sème la pagaille sur son passage. Concrètement, ce virus prend en otage les utilisateurs des systèmes compromis en chiffrant les documents de travail présents sur le poste, ainsi que dans les partages réseau.

Différents rapports montrent que les systèmes d’information de diverses sociétés ou agences gouvernementales de par le monde ont été touchés et ont été temporairement mis à l’arrêt à cause de WannaCry.

1.2 Pourquoi cette attaque est-elle particulièrement virulente / dangereuse ?

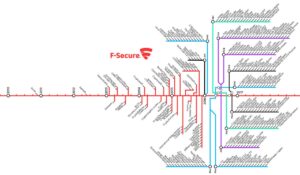

WannaCry n’est pas le premier virus du genre à disposer d’une fonctionnalité lui permettant de chiffrer les documents de sa victime. Comme le montre la frise chronologique réalisée par F-Secure, on peut même dire que ce type de malware a le vent en poupe durant ces dernières années.

Source : https://twitter.com/mikko/status/864110940781936641

C’est de cette autonomie que provient le caractère particulièrement virulent de WannaCry.

Les impacts étant particulièrement importants, Europol a pris le sujet à bras le corps. Des actions en justice sont donc à prévoir (si les pirates se font attraper…).

1.3 Combien y a-t-il de victimes et qui sont-elles ?

Le nombre exact de victimes de WannaCry n’est pas connu, et il est relativement difficile de l’estimer. Il s’élèverait à plus de 200 000, réparties dans au moins 150 pays d’après Europol.

Pour établir cette statistique, un chercheur se faisant appeler MalwareTech a identifié un marqueur spécifique sous la forme d’un nom de domaine, et l’a rapidement enregistré. De cette manière, le logiciel malveillant lui communique un message à chaque fois qu’un nouveau poste est compromis.

Le chiffre disponible publiquement est à prendre avec des pincettes. Le chercheur a d’ailleurs publié un message dans ce sens, pour rappeler ce manque de fiabilité. On sait cependant qu’il dispose a minima d’informations montrant que le nombre de victimes augmente rapidement. Plusieurs dizaines de milliers de systèmes auraient d’ores et déjà été rendus inutilisables par le virus depuis son lancement.

À la date du 16 mai, à 9h UTC, 216 368 victimes avaient été identifiées via ses outils. D’après les éditeurs de solutions antivirales, la Russie serait particulièrement affectée par cette attaque.

1.3.1 Dans le monde ?

Les premiers symptômes ont été remontés par le NHS (National Health Service, le service de santé publique du Royaume-Uni) en Angleterre. Les hôpitaux britanniques se sont vus incapables de traiter une partie de leurs patients à cause de cet incident. Le gouvernement a d’ailleurs demandé aux Britanniques de ne se rendre dans les hôpitaux qu’en cas d’absolue nécessité.

- Royaume-Uni

- NHS

- https://digital.nhs.uk/article/1491/Statement-on-reported-NHS-cyber-attack

- https://digital.nhs.uk/article/1493/UPDATED-Statement-on-reported-NHS-cyber-attack-13-May-

- https://digital.nhs.uk/article/1494/UPDATE-Cyber-security-incident-14-May-

- https://digital.nhs.uk/article/1495/Latest-guidance-for-NHS-on-protecting-against-cyber-attack

- https://digital.nhs.uk/article/1499/Update-on-NHS-cyber-attack-15-May-

- Nissan

- NHS

- Espagne

- Portugal

- USA

- Russie

- Chine

- …

La page Wikipédia suivante liste un grand nombre d’autres cas :

1.3.2 En France

En France, l’entreprise Renault a reconnu avoir été affectée par Wannacry. L’usine de Douai dans le Nord était à l’arrêt lundi en raison de la cyber-attaque.

Les ordinateurs de l’usine de Novo Mesto, en Slovénie, ont aussi été touchées, entraînant un arrêt de production. D’autres usines de l’entreprise pourraient également avoir été affectées de la même manière.

- http://www.lepoint.fr/societe/renault-touche-par-la-vague-de-cyberattaques-internationales-13-05-2017-2127044_23.php

- http://www.lefigaro.fr/flash-eco/2017/05/13/97002-20170513FILWWW00031-renault-touche-par-la-vague-de-cyberattaques-internationales.php

- https://www.lorientlejour.com/article/1051562/france-renault-touche-par-la-vague-de-cyberattaques-internationales.html

Par ailleurs, selon Damien Bancal (connu sous le pseudonyme de “Zataz”), des machines appartenant à l’Éducation Nationale ont également été identifiées comme étant compromises.

1.4 Synthèse des évènements

- (n/a) :

- La NSA découvre ou achète un code d’exploitation 0day Windows ciblant le service SMB, utilisé entre autres pour le partage de fichiers. Elle instrumente ensuite cette faille pour pouvoir l’exploiter facilement (code d’exploitation ETERNALBLUE / porte dérobée DOUBLEPULSAR).

- Aux alentours de 2013 :

- Les Shadow Brokers mettent la main sur les données appartenant à la NSA, dont les outils développés par l’agence autour de cette faille (ETERNALBLUE / DOUBLEPULSAR).

- 14 mars 2017 :

- Microsoft corrige ces failles dans le cadre de son “Patch Tuesday”, sans qu’aucune information concernant l’existence de ces failles ne soit disponible publiquement.

- 14 avril 2017 :

- Les Shadow Brokers publient ouvertement les outils de la NSA.

- 12 mai 2017, env 8h :

- Sur la base des outils de la NSA, des attaquants dont l’identité reste actuellement inconnue, lancent une campagne d’attaque qui se propage très rapidement sur Internet.

- 12 mai 2017, env 15h :

- En revenant de son déjeuner, un analyste identifie un premier domaine utilisé par le malware dans le cadre de l’attaque, et l’enregistre afin de pouvoir suivre l’activité du botnet.

- 12 mai 2017, dans l’après-midi :

- Les autorités britanniques recommandent aux patients anglais d’éviter d’engorger les hôpitaux, submergés par la gestion de la crise, et de ne se rendre aux urgences qu’en cas d’absolue nécessité.

- 12 mai 2017, fin de journée :

- L’enregistrement de domaine, qui joue le rôle de fusible (kill switch) a eu un effet positif par chance, et limite la prolifération du malware.

- 12 mai 2017, fin de journée :

- Le parquet de Paris annonce l’ouverture d’une enquête confiée à l’OCLCTIC (Office Central de Lutte contre la Criminalité liée aux Technologies de l’Information et de la Communication).

- 13 mai 2017 :

- La médiatisation de l’attaque s’accélère, de nombreux chercheurs se lancent dans l’analyse et publient leurs observations.

- 13 mai 2017 :

- Dans le même temps, l’EC3 (European Cybercrime Centre), une composante d’Europol, annonce des actions de coordination menées avec les forces de l’ordre au niveau européen.

- 14 mai 2017 :

- De nouvelles variantes du malware font leur apparition, afin de remplacer le 1er domaine par une seconde variante, puis de le supprimer purement et simplement.

- 15 mai 2017, fin de journée :

- Matt Suiche identifie des similitudes entre WannaCry et Contopee, un malware attribué au groupe d’attaquants se faisant appelé Lazarus Group, et assimilé à la Corée du Nord.

- 15 mai 2017, fin de journée :

- Kafeine, un chercheur travaillant pour la société ProofPoint annonce avoir identifié Adylkuzz, un nouveau malware exploitant le même vecteur de prolifération pour installer sur les postes compromis un miner de Bitcoin (baptisé Monero), dans l’objectif de faire travailler les postes compromis pour générer de l’argent dans le portefeuille des attaquants.

- 16 mai 2017 :

- Dans une communication des Shadow Brokers, le groupe indique à demi-mot avoir attendu que la NSA révèle à Microsoft l’existence des vulnérabilités 0day affectant SMB, issues de la famille d’outils baptisés ETERNALxxx pour publier les données en leurs possessions.

2 Le volet technique

WannaCry est constitué de deux composants principaux :

- un ransomware

- un ver informatique

2.1 Qu’est-ce qu’un ransomware ?

Un ransomware, rançongiciel ou logiciel de rançon, est un logiciel malveillant qui prend en otage des données personnelles. Pour ce faire, il chiffre des données personnelles puis demande à leur propriétaire d’envoyer de l’argent en échange de la clé qui permettra de les déchiffrer.

Le principe général de l’attaque consiste dans la majorité des cas à envoyer à la victime un email visant à la tromper afin de la pousser à exécuter le logiciel malveillant. Sur les versions récentes de Windows, cela implique entre autres de valider la demande d’exécution du programme malveillant (liée à l’UAC), qui vise justement à protéger contre ce type d’attaque.

Malheureusement, à force de voir apparaitre ces fenêtres de dialogue, les internautes finissent par les valider sans prendre la peine de comprendre ce qu’il en ressort, et ainsi de tomber dans le piège. On est ici exactement face au même problème que celui des alertes présentées par les navigateurs Web lorsqu’un certificat invalide est présenté par un site potentiellement frauduleux.

Source : https://www.carbonblack.com/2017/05/12/how-does-ransomware-work/

Pour en savoir plus, un article au sujet du ransomware Critroni (aka CTB Locker) a été publié par XMCO au sein de l’ActuSécu n°40.

2.2 Qu’est-ce qu’un Ver (Worm) ?

Un ver informatique est un logiciel malveillant qui se reproduit sur plusieurs ordinateurs en utilisant un réseau informatique, comme Internet.

2.3 Quel est le vecteur d’attaque et de compromission ?

Jusqu’à présent, le vecteur initial de compromission n’a pas été identifié avec précision. Deux hypothèses principales ont été soulevées par Microsoft :

- l’infection directe via la compromission des systèmes exposant sur Internet le service SMB vulnérable,

- la prolifération via l’envoi massif de Spam, utilisant les techniques d’ingénierie sociale pour tromper les victimes potentielles, et les pousser à exécuter le malware.

Dans ces deux scénarios, suite à la compromission initiale, le malware peut par la suite prendre le relai et se propager de manière autonome dans le réseau local via les fonctionnalités de ver dont il dispose.

La société Fox-IT avait initialement complété les hypothèses formulées par Microsoft, en évoquant de possibles emails contenant des pièces jointes au format PDF et HTA, utilisées pour déposer le malware sur le poste de la victime. Cependant, cette dernière est revenue sur sa position, face à l’absence de traces présentes dans les emails analysés.

Depuis le 16 mai, un consensus semble s’établir autour du fait que WannaCry n’aurait pas été propagé par mail.

Cet hypothétique scénario de compromission par mail reste cependant plausible, et la sensibilisation des utilisateurs est primordiale pour éviter la perte des données présentes sur le poste.

2.4 Comment fonctionne WannaCry ?

WannaCry a été étudié en long, en large et en travers dès l’apparition des premiers symptômes, et son fonctionnement a été détaillé par de nombreux experts.

Le schéma suivant, publié sur le site endgame.com présente l’enchainement des opérations réalisées par le ransomware pour prendre en otage les données de sa victime, ainsi que pour se propager sur le réseau. Les informations publiées par l’équipe Talos de Cisco permettent également de comprendre l’enchainement des étapes.

Source : https://www.endgame.com/blog/wcrywanacry-ransomware-technical-analysis

Source : https://gist.github.com/rain-1/989428fa5504f378b993ee6efbc0b168#gistcomment-2093942

2.4.1 Étape 1 : validation préalable au lancement (vérifier l’existence d’un enregistrement DNS)

La toute première opération réalisée par le composant principal du malware (mssecsvc.exe qui correspond au “dropper”) consiste à vérifier si un serveur web est associé à un domaine.

Au travers de l’analyse des variantes de WannaCry en circulation depuis vendredi dernier, plusieurs domaines ont été identifiés :

www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]comwww[.]ifferfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

Note : Depuis, d’autres domaines similaires ont été identifiés au sein des différentes variantes du malware :

www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergweb[.]comwww[.]iuqssfsodp9ifjaposdfjhgosurijfaewrwergwea[.]comwww[.]ayylmaotjhsstasdfasdfasdfasdfasdfasdfasdf[.]com

Dans l’approche retenue par les attaquants, ces domaines ne devraient pas être enregistrés pour permettre au malware de poursuivre ses actions. Il est donc possible que cette fonctionnalité de vérification baptisée Kill Switch par les chercheurs ait été mise en place par les pirates afin d’identifier les environnements d’analyse automatique, et ainsi d’empêcher ces outils de caractériser une exécution classique de WannaCry. En effet, ces outils sont généralement configurés pour rediriger l’ensemble des domaines vers un serveur sous contrôle, afin de pouvoir analyser les échanges.

Malheureusement pour eux, un chercheur anglais connu sous le pseudonyme de MalwareTech a identifié le domaine dans les premières heures de l’attaque, et s’étant aperçu que ce nom de domaine pouvait être enregistré, a contrecarré les plans des attaquants. En effet, en enregistrant ce domaine, il a ainsi limité la prolifération du malware sur bon nombre de systèmes.

Note : Le chercheur belge Didier Stevens s’est rendu compte que la vérification réalisée par le malware utilisait de manière incorrecte les API mises à disposition par Microsft. En effet, WannaCry est configuré pour ne pas prendre en compte les paramètres du Proxy configuré sur le poste de la victime (cf. l’appel à l’API

InternetOpenA). De ce fait, dans les environnements d’entreprise où tout accès à Internet requiert de passer par un proxy, ce contrôle échouait. Ce bug a donc permis à WannaCry de poursuivre ses opérations dans nombre de systèmes d’information, et ce malgré l’enregistrement du nom de domaine.

2.4.2 Étape 2 : Processus de chiffrement des données

La seconde étape consiste pour le dropper mssecsvc.exe à déposer et à exécuter le servicetasksche.exe. Ce dernier va à son tour extraire une archive protégée embarquée sous forme d’une ressource (XIA), avant d’en extraire le contenu à l’aide du mot de passe WNcry@2ol7.

Au sein de cette archive, plusieurs composants sont disponibles, dont :

- un client permettant d’accéder au réseau d’anonymisation Tor,

- les éléments de configuration du Portefeuille Bitcoin,

- ainsi que différents éléments de configuration du malware (tel que la DLL chiffrée qui sera utilisée par la suite, et la clef AES permettant son déchiffrement).

Service Name: mssecsvc2.0 Service Description: (Microsoft Security Center (2.0) Service) Service Parameters: “-m security”

Ensuite, une fois le contexte d’exécution mis en place, une DLL précédemment déchiffrée est exécutée en mémoire. C’est cette DLL qui va se charger à proprement parler de chiffrer les données présentes sur le poste de la victime.

Concrètement, après avoir identifié les points de montages des volumes (C:, D:, …), le programme va rechercher les fichiers portant l’une des 179 extensions suivantes, les chiffrer, puis les renommer afin de les suffixer avec une nouvelle extension .WNCRYT:

.123, .3dm, .3ds, .3g2, .3gp, .602, .7z, .accdb, .aes, .ai, .ARC, .asc, .asf, .asm, .asp, .avi, .backup, .bak, .bat, .bmp, .brd, .bz2, .c, .cgm, .class, .cmd, .cpp, .crt, .cs, .csr, .csv, .db, .dbf, .dch, .der, .dif, .dip, .djvu, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .dwg, .edb, .eml, .fla, .flv, .frm, .gif, .gpg, .gz, .h, .hwp, .ibd, .iso, .jar, .java, .jpeg, .jpg, .js, .jsp, .key, .lay, .lay6, .ldf, .m3u, .m4u, .max, .mdb, .mdf, .mid, .mkv, .mml, .mov, .mp3, .mp4, .mpeg, .mpg, .msg, .myd, .myi, .nef, .odb, .odg, .odp, .ods, .odt, .onetoc2, .ost, .otg, .otp, .ots, .ott, .p12, .PAQ, .pas, .pdf, .pem, .pfx, .php, .pl, .png, .pot, .potm, .potx, .ppam, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .ps1, .psd, .pst, .rar, .raw, .rb, .rtf, .sch, .sh, .sldm, .sldm, .sldx, .slk, .sln, .snt, .sql, .sqlite3, .sqlitedb, .stc, .std, .sti, .stw, .suo, .svg, .swf, .sxc, .sxd, .sxi, .sxm, .sxw, .tar, .tbk, .tgz, .tif, .tiff, .txt, .uop, .uot, .vb, .vbs, .vcd, .vdi, .vmdk, .vmx, .vob, .vsd, .vsdx, .wav, .wb2, .wk1, .wks, .wma, .wmv, .xlc, .xlm, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .zip

À la vue de cette liste d’extensions, on identifie facilement quels types de fichiers sont recherchés par WannaCry. Il s’agit des documents personnels utilisés couramment par la victime. On retrouve ainsi aussi bien les emails (.eml), que les fichiers de bureautique (.doc, .xls, …) ou encore les fichiers multimédias (.avi, .mp3, .jpg, …) ; sans oublier les fichiers de configuration tels que les clefs de chiffrement (.aes, .p12).

Une fois l’opération de chiffrement des données terminées, l’exécutable lance plusieurs commandes afin de :

- mettre en place le mécanisme de persistance garantissant le lancement du programme

@WanaDecryptor@.exe(ajout d’une clefRundans la base de registre) - créer le fichier

@Please_Read_Me@.txtcontenant la procédure que l’utilisateur doit suivre pour payer la rançon et ainsi récupérer ses données - de modifier le fond d’écran sur le bureau

- et enfin, supprimer les sauvegardes disponibles localement au travers des Shadow Copies.

C’est également au cours de cette dernière étape que le malware communique au travers du réseau Tor avec les serveurs de Commande et de Contrôle suivants, à priori pour communiquer au serveur les clefs de déchiffrement permettant à l’utilisateur de récupérer ses données :

gx7ekbenv2riucmf.onion57g7spgrzlojinas.onionxxlvbrloxvriy2c5.onion76jdd2ir2embyv47.onioncwwnhwhlz52maqm7.onion

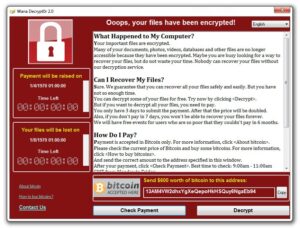

Note : Les pirates demandent à leur victime de payer une rançon dont le montant s’élève à 300$ dans les 3 jours suivants la compromission. Après ce délai, le montant est doublé pour passer à 600$. Enfin, sans action de la part de la victime, les données chiffrées sont effacées au bout de 7 jours.

WannaCry est localisé. Cela signifie que le programme est conçu pour s’adapter à la langue utilisée par la victime. Ainsi, l’ensemble des messages présentés aux victimes sont disponibles dans l’une des 27 langues suivantes : Allemand, Anglais, Bulgare, Chinois (simplifié), Chinois (traditionnel), Coréen, Croate, Danois, Espagnol, Finnois, Français, Grec, Indonésien, Italien, Japonais, Letton, Norvégien, Néerlandais, Philippin, Polonais, Portugais, Roumain, Russe, Slovaque, Suédois, Tchèque, Turc et enfin Vietnamien.

Exemple de message traduit :

What Happened to My Computer?

Your important files are encrypted. Many of your documents, photos, videos, databases and other files are no longer accessible because they have been encrypted. Maybe you are busy looking for a way to recover your files, but do not waste your time. Nobody can recover your files without our decryption service.

Can I Recover My Files?

Sure. We guarantee that you can recover all your files safely and easily. But you have not so enough time. You can decrypt some of your files for free. Try now by clicking . But if you want to decrypt all your files, you need to pay. You only have 3 days to submit the payment. After that the price will be doubled. Also, if you don’t pay in 7 days, you won’t be able to recover your files forever. We will have free events for users who are so poor that they couldn’t pay in 6 months.

How Do I Pay?

Payment is accepted in Bitcoin only. For more information, click . Please check the current price of Bitcoin and buy some bitcoins. For more information, click . And send the correct amount to the address specified in this window. After your payment, click . Best time to check: 9:00am – 11:00am GMT from Monday to Friday. Once the payment is checked, you can start decrypting your files immediately.

Contact

If you need our assistance, send a message by clicking .

We strongly recommend you to not remove this software, and disable your anti-virus for a while, until you pay and the payment gets processed. If your anti-virus gets updated and removes this software automatically, it will not be able to recover your files even if you pay!

2.4.3 Étape 3 : Prolifération du malware

Une fois le chiffrement des dossiers effectué, le dropper mssecsvc.exe est exécuté une seconde fois. Cette fois, au lieu d’entamer le processus de chiffrement des fichiers utilisateurs, le binaire va initier un scan sur le réseau afin d’identifier les systèmes exposant publiquement un serveur SMB. Deux scans seront lancés en parallèle : le premier à destination des ordinateurs présents sur le réseau local, et le second ciblant des ordinateurs exposés directement sur Internet.

Après identification d’un serveur SMB, mssecsvc.exe va tester la présence de la backdoor DOUBLEPULSAR. Si elle est présente, WannaCry déposera alors une copie du dropper sur le poste de la nouvelle victime et s’exécutera.

En cas d’absence de la backdoor DOUBLEPULSAR, mssecsvc.exe cherchera à exploiter la faille référencée CVE-2017-0145 en tirant parti du code d’exploitation ETERNALBLUE. Si la compromission est effective, DOUBLEPULSAR sera alors déposée sur le poste nouvellement compromis avant de déposer et d’exécuter la copie du malware.

2.5 D’où provient la faille, et que permet-elle de faire ?

De manière générale, un ransomware n’exploite pas de faille à proprement parler. Les attaquants trompent leurs victimes, et les poussent à exécuter un programme malveillant.

Dans le cas de WannaCry, c’est le composant de type “worm”, donc utilisé pour propager le malware, qui exploite la faille référencée CVE-2017-0145, corrigée au mois de mars dernier par Microsoft.

La faille provient d’une erreur au sein de la gestion du protocole SMB v1, impactant l’ensemble des versions de Windows actuellement supportées par Microsoft. Son exploitation permet à un attaquant d’exécuter à distance des commandes arbitraires sur un système vulnérable, via l’envoi de paquets SMB spécialement conçus.

Cette faille a été révélée publiquement par les Shadow Brokers, lors de la publication des données dérobées à la NSA. Concrètement, deux des outils de la NSA tirent parti de cette faille :ETERNALBLUE et DOUBLEPULSAR. Ces deux outils ont été retrouvés et sont utilisés par WannaCry.

De par ces différentes caractéristiques, cette faille est donc particulièrement sensible. Elle pourrait être amenée à remplacer la célèbre vulnérabilité MS08-067 exploitée il y a quelques années par Conficker.

2.6 Quels sont les systèmes impactés ?

D’après Microsoft, WannaCry a été conçu pour cibler les versions non maintenues à jour de Windows 7, Windows Server 2008, ainsi que les versions antérieures de l’OS.

Bien que vulnérable à la faille référencée CVE-2017-0145 (MS17-010), seul Windows 10 ne serait pas affecté par cette attaque. Deux hypothèses expliqueraient le caractère non vulnérable de la dernière version en date de Windows :

- un bug présent dans le ransomware empêcherait son bon fonctionnement sur cette version de l’OS,

- cette version de l’OS n’était potentiellement pas encore disponible quand ETERNALBLUE a été dérobé à la NSA, qui n’aurait en conséquence pas pu intégrer son exploitation dans l’outil.

L’implémentation Samba de SMB n’est, elle, pas vulnérable.

2.7 Quand et comment la faille a-t-elle été découverte ?

La date de la découverte de la faille référencée CVE-2017-0145 par la NSA n’est pas connue. La date de sa publication par les Shadow Brokers est connue : le 14 avril, lorsqu’ils ont publié les archives contenant les informations dérobées.

Aucune information permettant de savoir comment cette faille a été identifiée n’est actuellement disponible.

À noter un fait étrange. Microsoft a publié les correctifs associés à cette faille le 14 mars, soit presque 3 semaines avant sa divulgation par les Shadow Brokers. De nombreux professionnels de la sécurité se sont étonnés de cela. De nombreuses théories circulent sur l’entité qui aurait dévoilé la faille à Microsoft, permettant l’élaboration d’un correctif.

2.8 Quand et comment l’attaque a été découverte ?

L’attaque a initialement été identifiée de par le nombre important de rapports d’incident signalés aux autorités. En particulier, le NHS (National Health Service) britannique a été victime d’une paralysie de son activité dès vendredi 12 mai.

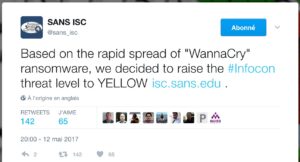

Rapidement, les analyses ont montré que l’attaque a débuté le vendredi 12 mai au matin. Selon l’équipe Talos de Cisco, les premières requêtes DNS vers le kill-switchiuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com ont été observées à 07:24 UTC. Quelques heures plus tard, une augmentation du nombre de scans à destination du port 445 aurait été observée aux alentours de 9am UTC, par Cisco, ainsi que par le SANS ISC.

2.9 Existe-t-il des codes d’exploitation disponibles publiquement ?

Oui, des codes d’exploitation sont disponibles publiquement.

Les premiers, dans une forme binaire, donc difficilement manipulable par le commun des mortels ont été publiés par les Shadow Brokers. Avant d’être dérobés à la NSA, ces codes d’exploitation avaient été outillés et industrialisés, et ont donné lieu aux outils connus sous les appellations ETERNALBLUE (code d’exploitation) et DOUBLEPULSAR (implant permettant la prise de contrôle du PC compromis à distance).

Depuis la publication de ces binaires, de nombreux chercheurs se sont attelés à comprendre en détail le scénario d’exploitation de la faille. L’objet de ces recherches est de comprendre l’origine de la faille, ainsi que les étapes nécessaires pour pouvoir l’exploiter, afin de disposer d’outils d’audit qualifiés. En effet, dans le cadre d’un audit de sécurité, il n’est pas possible de faire confiance à un outil sans savoir ce qu’il fait précisément.

Ces travaux ont donc donné lieu à plusieurs publications d’outils, telles que :

- https://gist.github.com/worawit/bd04bad3cd231474763b873df081c09a

- https://packetstormsecurity.com/files/142464/MS17-010-SMBv1-SrvOs2FeaToNt-OOB-Remote-Code-Execution.html

- https://github.com/RiskSense-Ops/MS17-010

2.10 Comment savoir si mon système est vulnérable ?

Tous les systèmes Windows dépourvus du correctif MS17-010 sont vulnérables.

2.11 Comment savoir si mon système est infecté ?

Après avoir infecté un système, le malware modifie le fond d’écran pour informer la victime de la démarche à suivre pour récupérer ses données chiffrées. Le message est on ne peut plus clair.

Un autre signe visible de la compromission est le fait que tous les fichiers chiffrés par le malware ont été renommés pour porter l’extension .WNCRYT. Cette modification peut également être observée sur un partage distant sur lequel le poste de la victime était connecté au moment de la compromission.

Enfin, un autre marqueur de la compromission est la présence de la porte dérobée DOUBLEPULSAR sur le poste de la victime. Cette présence peut être détectée à distance en dialoguant avec le serveur SMB. Un script permettant de détecter la porte dérobée est disponible à l’adresse suivante :

2.12 Est-il possible de s’en protéger ?

La solution la plus sûre pour se protéger contre l’exploitation de la faille référencée CVE-2017-0145 est l’installation des correctifs proposés par Microsoft dans son bulletin MS17-010.

Étant donné l’ampleur de l’attaque, l’éditeur a d’ailleurs pris des mesures exceptionnelles, et a publié un correctif pour les versions de Windows n’étant plus supportées, telles que Windows XP, ou Windows Serveur 2003. Ce dernier, référencé KB4012598 est disponible à l’adresse suivante :

2.13 Existe-t-il des solutions de contournement / remédiations temporaires ?

Plusieurs solutions de contournement existent et peuvent être adoptées lorsque les correctifs disponibles ne peuvent être installés. L’adoption de ces solutions ne doit cependant pas être dans une optique à moyen/long terme. En effet, seule l’application des correctifs permettra de combler les failles connues, et de s’assurer que le système est protégé même en cas d’évolution du malware.

2.13.1 Désactiver le support de SMBv1

La première solution consiste à désactiver le support de SMBv1. Microsoft détaille cette opération au travers de différents articles :

- https://aka.ms/disablesmb1

- https://support.microsoft.com/kb/2696547

- https://www.techwhisperer.ca/2017/03/04/disable-smb1-with-powershell-and-sccm/

Au-delà de l’application des correctifs, cette désactivation est donc de toute façon recommandée, entre autres par Microsoft, mais également par l’ANSSI (cf. bulletin d’actualité CERTFR-2017-ACT-019). En effet, depuis son introduction il y a 30 ans, SMBv1 est devenu obsolète au fil des nouvelles versions du protocole (SMBv2 et SMBv3). Son utilisation n’est aujourd’hui plus efficace en termes de transport de données, n’est plus utilisée, est sensible à différentes faiblesses en matière de sécurité, et il est facile de le désactiver… Bref, aucune raison pour les administrateurs Windows de maintenir le support activé dans la configuration de leurs systèmes.

2.13.2 Leurrer le malware

Une autre solution existe. Il est possible de leurrer le malware, en créant différents éléments caractéristiques de WannaCry sur un système sain, pour tromper le malware, et l’empêcher de s’exécuter normalement.

Une première solution consiste pour les entreprises à configurer leurs systèmes d’information pour que les domaines www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com et www[.]ifferfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com redirigent vers un serveur web.

La première repose simplement sur des scripts permettant de créer des fichiers vierges, et de modifier les droits d’accès à ces fichiers.

copy /y nul t.wnry icacls t.wnry /deny Everyone:W /T copy /y nul "C:Users%USERNAME%AppDatalocalTempt.wnry" icacls C:Users%USERNAME%AppDatalocalTempt.wnry /deny Everyone:W /T copy /y nul "%USERPROFILE%Downloadst.wnry" icacls %USERPROFILE%Downloadst.wnry /deny Everyone:W /T copy /y nul "%USERPROFILE%Desktopt.wnry" icacls %USERPROFILE%Desktopt.wnry /deny Everyone:W /T copy /y nul "%USERPROFILE%Documentst.wnry" icacls %USERPROFILE%Documentst.wnry /deny Everyone:W /T copy /y nul "%USERPROFILE%Musict.wnry" icacls %USERPROFILE%Musict.wnry /deny Everyone:W /T copy /y nul "%USERPROFILE%Picturest.wnry" icacls %USERPROFILE%Picturest.wnry /deny Everyone:W /T copy /y nul "%USERPROFILE%Videost.wnry" icacls %USERPROFILE%Videost.wnry /deny Everyone:W /T

La seconde prend la forme d’un exécutable permettant de créer différents mutex sur un système sain (MsWinZonesCacheCounterMutexA, MsWinZonesCacheCounterMutexA0 etMsWinZonesCacheCounterMutexW).

Ces outils sont disponibles aux adresses suivantes :

- https://www.ccn-cert.cni.es/en/updated-security/ccn-cert-statements/4485-nomorecry-tool-ccn-cert-s-tool-to-prevent-the-execution-of-the-ransomware-wannacry.html

- https://loreto.ccn-cert.cni.es/index.php/s/tYxMah1T7x7FhND

Peu de temps après la publication de ces outils, un outil similaire a été proposé par la société Minerva, qui a eu le bon goût de mettre à disposition le code source de son outil baptisé “Vaccinator”. De cette manière, il est possible d’adapter le code pour le faire évoluer afin de mettre en oeuvre une protection contre l’ensemble des variantes de WannaCry, ainsi que de rendre possible l’audit du code.

- https://www.minerva-labs.com/post/immune-yourself-from-wannacry-ransomware-with-minervas-free-vaccinator

- https://github.com/MinervaLabsResearch/Vaccinator/

Enfin, un dernier outil permettant également de créer un mutex propre à WannaCry a été publié à l’adresse suivante :

2.14 Quelles sont les recommandations du CERT-XMCO ?

2.14.1 Recommandations techniques

Afin d’être en mesure de se protéger efficacement contre les ramsomwares, le CERT-XMCO recommande d’appliquer différentes bonnes pratiques d’ordre technique. On retrouve parmi celles-ci :

- Adopter une politique de gestion des correctifs rigoureuse

- Effectuer des sauvegardes régulièrement, vérifier leur intégrité, ainsi que le bon déroulement de la procédure de restauration

- Stocker ces sauvegardes de manière déconnectée (pour éviter leur altération par un malware)

- Ne pas exposer de flux sensibles sur Internet tel que SMB et RDP, et cloisonner le réseau pour limiter la prolifération des malwares

- Désactiver SMBv1, et plus généralement toutes les fonctionnalités inutilisées

- Mettre en place une liste blanche des applications pouvant être exécutée par un utilisateur

- Filtrer les emails entrants/sortants, pour identifier les menaces, et mettre en quarantaine les mails et/ou les pièces jointes suspectes

- Mettre en place des filtres anti-spam (SPF, DMARC et/ou DKIM)

- Adopter le principe du moindre privilège

- Si un utilisateur doit pouvoir accéder en lecture à certains fichiers, ne lui donner qu’un accès en lecture et non pas un accès en lecture/écriture comme cela est souvent le cas

2.14.2 Sensibiliser, sensibiliser, et encore sensibiliser !

Enfin, la sensibilisation des utilisateurs/collaborateurs à la menace représentée par les ransomwares, et aux bonnes pratiques devant être adoptées pour garantir une certaine hygiène en matière de sécurité est primordiale.

Plusieurs sources d’information peuvent être utilisées à cette fin, à commencer par les éléments publiés par l’ANSSI via son livret de sensibilisation contre cette menace, ainsi que par l’organisation No More Ransom. Il s’agit d’un regroupement d’acteurs divers et variés coopérant en matière de lutte contre les ransomwares, en publiant ses recommandations en matière de prévention ainsi que des outils permettant de déchiffrer les données lorsqu’une faille a été identifiée dans le ransomware. Parmi les entités représentées figurent aussi bien les forces de l’ordre au niveau national / international, que des éditeurs de solutions antivirales, ou encore des spécialistes en sécurité.

2.15 Liste des marqueurs / IOCs

Le document XLS disponible à l’adresse suivante dresse une liste relativement exhaustive des IOCs caractérisant la campagne d’attaque WannaCry :

Ces marqueurs peuvent être utilisés au sein de votre Système d’Information afin d’identifier une activité suspecte, et ainsi d’être en capacité d’intervenir rapidement sur l’incident. A noter que comme tout malware, WannaCry a déjà évolué et va continuer de le faire. Il est donc particulièrement complexe de maintenir à jour une liste d’IOCs exhaustive et pertinente.

3 La suite

Comme le rappelle Kyle Hanslovan, cet épisode est loin d’être terminé, et de nombreuses actions restent à entreprendre pour sécuriser les réseaux et les systèmes. Cependant, il est important de mettre en avant les nombreux échanges entre les spécialistes dès le début de l’attaque, qui ont permis de fournir très rapidement des réponses aux principales questions se posant au cours des 1ere heures.

Despite all this negativity and uncertainty, I can still rest easy knowing the InfoSec community put aside its crazy differences and political views to stand up for the greater good of the Internet.

De plus, au-delà de la collaboration entre spécialistes, cet exemple concret d’attaque a permis de tester les processus de réponse existant en entreprise, et de sensibiliser les utilisateurs, de par la très forte médiatisation de WannaCry.

3.1 Doit-on s’attendre à voir une nouvelle campagne associée à une nouvelle variante du malware dépourvue du Kill Switch ?

Cela était prévisible. Les attaquants ont rapidement appris de leur erreur et ont publié de nouvelles variantes de leur malware pour s’affranchir du contrôle réalisé sur les deux domaines enregistrés par les chercheurs.

Une version partiellement fonctionnelle dépourvue de ce contrôle a d’ailleurs été identifiée. Cette dernière n’est cependant pas entièrement fonctionnelle. Bien qu’elle soit capable de se propager sur les réseaux SMB, la fonctionnalité de “prise d’otage” permettant de chiffrer les données de la victime ne fonctionne pas.

3.2 Quelles sont les suites données à cette attaque ?

3.2.1 Le parquet de Paris ouvre une enquête

Une enquête a été ouverte par le parquet de Paris dès vendredi 12 mai dernier, au soir.

Cette enquête a été confiée à l’Office Central de Lutte contre la Criminalité liée aux Technologies de l’Information et de la Communication (OCLCTIC). Elle doit permettre de caractériser les délits suivants :accès et maintien frauduleux dans des systèmes de traitement automatisé de données, entraves au fonctionnement de ces systèmes, et extorsions et tentatives d’extorsions.

3.2.2 Le G7 appelle à une coopération internationale

Samedi 13 mai, les ministres des Finances des pays membres du G7 étaient réunis à Bari, en Italie. Face à l’ampleur sans précédent de cette attaque, ils se sont engagés à unir leurs efforts pour lutter contre la menace croissante des cyber-attaques.

Le projet dévoilé par l’AFP appelle à des actions concertées entre les États membres pour repérer rapidement les vulnérabilités impactant le système financier mondial et insiste sur l’importance de mesures efficaces pour évaluer le niveau de sécurité des entreprises du secteur de la finance.

3.2.3 Polémique sur le rôle de la NSA

WannaCry a également eu des effets de bord au niveau médiatique, en relançant une polémique sur le rôle de la NSA, et plus généralement des gouvernements. En effet, bien que connaissant l’existence de la faille, la NSA ne l’a pas remontée à Microsoft afin que l’éditeur puisse la corriger.

C’est Brad Smith, directeur du service juridique de Microsoft qui a lancé l’offensive au travers d’un message publié sur le blog de la société. Il demande ainsi que les gouvernements cessent d’entasser et de stocker les codes d’exploitation. En effet, ce mode de fonctionnement favorise l’émergence d’un phénomène de marchandisation de ces armes numériques.

Finally, this attack provides yet another example of why the stockpiling of vulnerabilities by governments is such a problem. This is an emerging pattern in 2017. We have seen vulnerabilities stored by the CIA show up on WikiLeaks, and now this vulnerability stolen from the NSA has affected customers around the world. Repeatedly, exploits in the hands of governments have leaked into the public domain and caused widespread damage.

Brad Smith demande ainsi aux gouvernements de signer l’équivalent d’une Convention de Genève s’appliquant spécifiquement au contexte des armes numériques et des conflits dans le monde Cyber. Il souhaiterait par-là être en capacité de protéger au mieux les utilisateurs lambda des dérapages tels que WannaCry.

Cette polémique est renforcée par les Shadow Brokers eux-mêmes, qui cherchent à se dédouaner de l’exploitation massive des outils dérobés à la NSA (EquationGroup) récemment mis à disposition par leurs soins. Ils réfutent être responsable de la réutilisation faite de ETERNALBLUE et DOUBLEPULSAR, et reportent la faute sur la NSA qui n’aurait pas révélé l’existence de la faille à Microsoft. Par ailleurs, selon eux, ils auraient attendu volontairement que Microsoft corrige la faille en publiant le MS17-010 pour publier les outils permettant l’exploitation de la faille.

3.3 Doit-on s’attendre à voir apparaitre d’autres attaques similaires, reprenant le même mode opératoire ?

Il est fort probable que ce type d’attaque soit amené à se reproduire. Avec le niveau de protection de plus en plus important des systèmes d’exploitation récents, les attaquants se portent de plus en plus vers des attaques d’ingénierie sociale visant à tromper leurs victimes. Cette tendance se concrétise sous la forme de la multiplication des malware de type ransomware.

En parallèle, l’ajout au malware d’une fonctionnalité lui permettant de se propager tel un ver informatique montre une avancée dans le processus d’industrialisation de ces attaques.

Enfin, après la MS08-067 et la MS17-010, il est fort probable que d’autres failles affectant le service de partage de fichier SMB soient découvertes dans les années à l’avenir.

Note : Sans grande surprise, ce qui devait arriver arriva. Un chercheur connu sous le pseudonyme de Kafeine qui travaille pour la société ProofPoint a annoncé avoir identifié Adylkuzz, un nouveau malware exploitant le même vecteur de prolifération que WannaCry. Cette fois, l’objectif recherché est d’installer sur les postes compromis un miner de Bitcoin (baptisé Monero), dans l’objectif de faire travailler les postes compromis pour générer de l’argent dans le portefeuille des attaquants. Ce malware serait potentiellement en circulation depuis le 24 avril dernier…

4 Les questions restant sans réponses

4.1 Qui est derrière cette cyber-attaque ?

Actuellement, rien ne permet de savoir qui est derrière cette attaque. Certaines spéculations laissent à penser qu’il pourrait ne s’agir que d’un test réalisé par un groupe d’attaquants, pour voir comment se propagerait un ver exploitant une faille dans le composant SMB.

Le 15 mai, en fin de journée, le chercheur français Matthieu Suiche a identifié des similitudes entre Wannacry et le malware Contopee utilisé par le groupe d’attaquants connu sous le pseudonyme Lazarus Group (aussi connu sous le pseudonyme de Guardian of Peace). Ce groupe serait assimilé à la République populaire démocratique de Corée, et avait fait parler de lui lors de l’attaque ciblant SONY Pictures en novembre 2014…

- https://twitter.com/msuiche/status/864179805402607623?s=09

- https://securelist.com/blog/research/78431/wannacry-and-lazarus-group-the-missing-link/

4.2 À qui profite le crime ?

Plusieurs comptes Bitcoin ont été identifiés au travers de l’analyse des différentes variantes de WannaCry :

- https://blockchain.info/address/13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94

- https://blockchain.info/address/12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw

- https://blockchain.info/address/115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn

Le compte Twitter @m0rb liste chacune des transactions réalisées à destination de ces comptes.

Le 17 mai en fin de journée, l’équivalent de près de 80 000 USD (env. 44 BTC) a ainsi été déposé via 288 transactions sur ces comptes. C’est relativement peu comparé aux sommes habituellement engrangées par les ransomwares les plus connus.

4.3 Les attaquants sont-ils compétents, ou ont-ils eu de la chance ?

De nombreux spécialistes remettent en question la complexité du malware, et de manière générale les compétences des attaquants. En effet, malgré les dommages particulièrement importants causés par WannaCry, différents éléments techniques vont à l’encontre de l’hypothèse d’attaquants particulièrement compétents.

Tout commence avec le problème dans le mécanisme de prolifération qui a permis au chercheur anglais de limiter la prolifération du malware par inadvertance, simplement en déposant un nom de domaine, jouant le rôle de Kill-Switch.

Viennent ensuite les profits engendrés par les attaquants, dont le montant de l’ordre de grandeur est de la 100e de millier de dollars, ce qui est bien faible au regard de la médiatisation de l’attaque, et des risques encourus suite à l’ouverture de nombreuses enquêtes aussi bien au niveau national qu’au niveau international.

Ensuite, des bugs semblent avoir été identifiés par les chercheurs au sein du mécanisme de payement de la rançon. En effet, en lieu et place des 3 adresses de portefeuille Bitcoin actuellement utilisé, il semblerait que la volonté des attaquants était initialement de générer un nouveau portefeuille pour chacune des victimes. Le bug présent aurait résulté dans l’utilisation des 3 seuls portefeuilles (définis par défaut dans les malwares analysés) actuellement identifiés par les victimes pour payer leur rançon.

Enfin, même si la prolifération du malware a largement dépassé les craintes/prévision de tous les experts, les pirates n’ont que réutilisé des outils/failles pour lesquelles des correctifs sont disponibles (ETERNALBLUE et DOUBLEPULSAR), qui ont été instrumentés par la NSA avant d’être divulgué par lesShadow Brokers. Ils ont majoritairement profité des mauvaises pratiques adoptées par les internautes en matière de gestion des correctifs, plutôt que d’utiliser une nouvelle faille de type 0day.

[distance1]

Sources

- XMCO

- Microsoft

- https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

- https://blogs.technet.microsoft.com/mmpc/2017/05/12/wannacrypt-ransomware-worm-targets-out-of-date-systems/

- https://www.microsoft.com/security/portal/threat/encyclopedia/Entry.aspx?Name=Ransom:Win32/WannaCrypt

- http://www.catalog.update.microsoft.com/search.aspx?q=4012598

- https://blogs.microsoft.com/on-the-issues/2017/05/14/need-urgent-collective-action-keep-people-safe-online-lessons-last-weeks-cyberattack/

- https://support.microsoft.com/en-us/help/2696547/how-to-enable-and-disable-smbv1,-smbv2,-and-smbv3-in-windows-vista,-windows-server-2008,-windows-7,-windows-server-2008-r2,-windows-8,-and-windows-server-2012

- https://blogs.technet.microsoft.com/filecab/2016/09/16/stop-using-smb1/

- Malwaretech.com

- Cisco Talos

- Comae

- Fox-It

- MalwareBytes

- ANSSI

- Europol

- US-CERT

- CIRCL.lu

- SANS

- https://t.co/dXkIRZ3udl (Jake Williams / @MalwareJake / Rendition Infosec)

- https://isc.sans.edu/forums/diary/WannaCryWannaCrypt+Ransomware+Summary/22420/

- https://isc.sans.edu/forums/diary/Massive+wave+of+ransomware+ongoing/22412/

- https://isc.sans.edu/forums/diary/Microsoft+Released+Guidance+for+WannaCrypt/22416/

- https://www.sans.org/webcasts/special-webcast-wannacry-ransomeware-threat-105160

- @m0rb

- NoLimitSecu

- Virus Total