Ce mois de septembre 2023, XMCO était Partenaire Presse de la conférence Hack In Paris 2023. Cet événement organisé par SysDream se déroulait sur 5 jours. Les deux derniers jours étaient consacrés à des conférences. Dans cet article, nous revenons sur 6 conférences nous ayant particulièrement marqués.

Dig deeper into OWASP Kubernetes – Daniel Simionato, Miguel Hernández

Daniel Simionato et Miguel Hernández sont deux ingénieurs travaillant chez Sysdig, une entreprise de sécurité se focalisant sur les questions relatives aux Cloud et à la conteneurisation.

Les deux ingénieurs ont présenté le projet « OWASP Kubernetes Top Ten », débuté en 2022. Ce projet vise à sensibiliser les professionnels du secteur informatique sur les risques induits par Kubernetes, une solution d’orchestration de conteneurs permettant de s’abstraire de leur cycle de vie. Le projet se présente sous la forme d’une liste de 10 risques propres aux environnements reposant sur Kubernetes.

Daniel et Miguel ont d’abord alerté le public sur la vulnérabilité de l’écosystème DevOps actuel. En effet, 87% des images de conteneurs présentent des vulnérabilités élevées ou critiques. Les dépendances entre les différentes images augmentent le nombre de produits vulnérables et l’abstraction créée par Kubernetes complexifie la sécurisation des services.

Les deux experts ont ensuite détaillé le projet « Kubernetes Top Ten », en regroupant les vulnérabilités selon trois catégories : les mauvaises configurations, le manque de visibilité et la gestion des vulnérabilités. Des démonstrations leur ont permis d’illustrer chaque point du projet.

Les mauvaises configurations concernent les privilèges accordés aux conteneurs, les permissions des utilisateurs, le réseau, la gestion des secrets et les composants d’un cluster. Afin de donner un exemple concret de mauvaise configuration, les deux ingénieurs ont effectué une attaque sur un conteneur déployé en mode « privileged=true ». Le système de fichiers de l’hôte pouvait être monté sur le conteneur, permettant à un attaquant localisé dans ce dernier de s’en échapper.

Le manque de visibilité renvoie au manque d’application centralisée des politiques au sein des clusters et à une journalisation insuffisante de l’activité des conteneurs.

La gestion des vulnérabilités s’applique à la chaîne d’approvisionnement, aux composants du cluster et aux mécanismes d’authentification. Daniel et Miguel ont expliqué que même les petits clusters pouvaient avoir des dépendances et qu’il était nécessaire de vérifier la signature des images à l’aide d’outils comme Cosign ou Connaisseur.

A Deep Dive into Browser Security: Uncovering Security Bugs in Mobile Browsers – Rafay Baloch

Rafay Baloch est un expert en sécurité ayant découvert plusieurs vulnérabilités « zero day ». Il est spécialisé dans l’identification de failles de sécurité dans les navigateurs Web mobile.

Sa conférence s’est particulièrement penchée sur le thème des « same-origin policies » (SOP) dans le cadre des navigateurs mobiles. Il s’agit d’un mécanisme de sécurité empêchant le code JavaScript exécuté sur une page Web d’accéder au contenu d’une autre page Web hébergée sur un domaine totalement indépendant.

Rafay a présenté l’exploitation de différentes CVE impactant différents navigateurs Web mobile autour de cette notion. Les payload et leur exécution ont été montrés en vidéo. Les méthodes évoquées exploitaient notamment des « race condition » et des failles basées sur le format des adresses URL utilisées pour des redirections.

À la suite de la présentation ont été évoquées d’autres vulnérabilités pouvant impacter les navigateurs :

- Le contournement de protection antiphishing (notamment l’extension Malwarebyte et Microsoft Defender) ;

- Le détournement de remplissage automatique de mot de passe ;

- La modification du contenu de la barre d’URL.

Enfin, Rafay a fait la présentation de BSTF, un outil permettant de tester automatiquement différents scénarii d’attaque pouvant impacter un navigateur Web (avec plus de 100 scénarios testables). L’outil se présente sous la forme d’une application Web à exécuter dans le navigateur testé.

Save the environment (Variable) : Hijacking Legitimate Applications with a Minimal Footprint – Wietze Beukema

Wietze Beukema est un chercheur en sécurité numérique travaillant à CrowdStrike à Londres. Il se concentre sur l’émulation d’attaques, l’obfuscation en ligne de commande, le DLL Hijacking et bien d’autres sujets de sécurité.

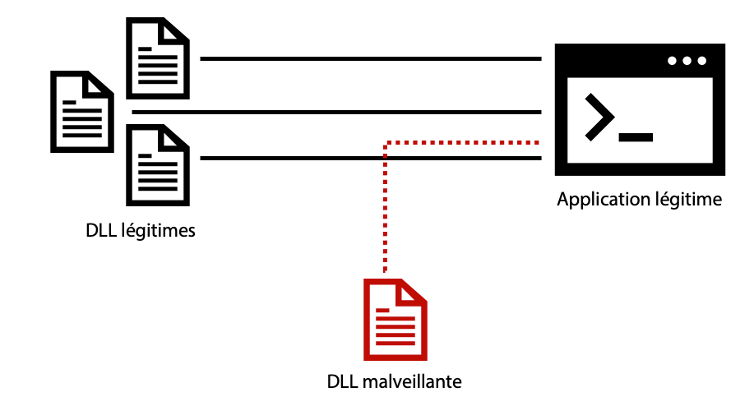

Durant cette conférence, Wietze a présenté le DLL Hijacking. Les DLLs sont des bibliothèques contenant du code et des données pouvant être chargées par plusieurs applications simultanément. Le DLL Hijacking, ou détournement de DLL, est une technique d’attaque provoquant le chargement d’une bibliothèque de code DLL malveillante par une application légitime.

Après avoir présenté les attaques DLL les plus classiques – DLL side-loading, DLL search order Hijacking, DLL substitution – le chercheur a introduit une méthode basée sur les variables d’environnement. Les variables d’environnement sont des chaînes de caractères communiquant des informations sur l’environnement système et utilisateur. Les programmes peuvent les utiliser pour déterminer où placer un fichier, obtenir le nom de la machine, etc…

Certains programmes Windows, comme le programme hostname.exe, sont vulnérables aux attaques DLL Hijacking utilisant les variables d’environnement. En effet, ils se basent sur la valeur d’une variable d’environnement pour obtenir le chemin d’une DLL sur le système de fichiers de la machine. Si cette variable est modifiée pour pointer vers un dossier contrôlé par l’attaquant, un programme vulnérable ne cherche plus les DLLs dans le dossier légitime, mais dans le dossier malveillant. L’attaquant peut alors ajouter dans son dossier une DLL portant le même nom qu’une DLL légitime, qui sera ensuite exécutée par le programme vulnérable.

Parmi les contre-mesures proposées par Wietze, la plus efficace est de ne jamais utiliser les variables d’environnement pour le chargement des DLLs. L’expert recommande également l’utilisation de chemin absolu.

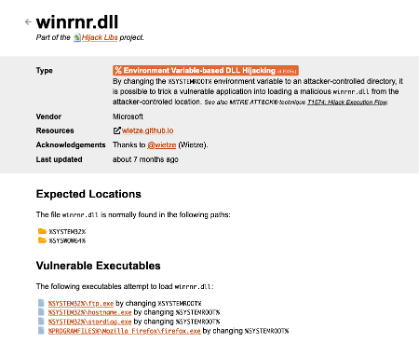

Pour conclure son intervention, Wietze a présenté son projet open source HijackLibs.net dont le but est de fournir une liste des DLLs et exécutables vulnérables, et ainsi aider les équipes dans la détection des attaques par DLL Hijacking. Le projet recense plus de 80 exécutables Windows 11 vulnérables, faisant de ce type d’attaque un réel problème de sécurité.

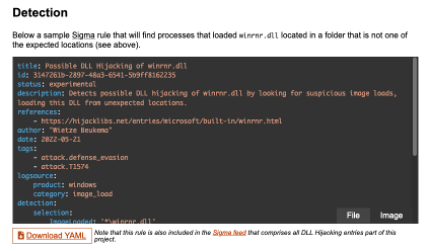

La capture ci-dessus a été prise sur la page HijackLibs.net concernant la bibliothèque winrnr.dll. Cette bibliothèque pourrait ainsi être utilisée dans une attaque DLL hijacking basée sur la modification de la variable d’environnement %SYSTEMROOT%. D’après la liste des exécutables vulnérables, si un attaquant place une version malveillante de winrnr.dll dans son dossier et modifie la valeur de %SYSTEMROOT%, le programme hostname.exe l’exécutera. Une règle de détection Sigma spécifique à cette attaque est également donnée. Cette règle peut être utilisée au sein d’un SIEM.

LATMA – Lateral movement analyzer – Gal Sadeh

Gal Sadeh est un data scientist et chercheur en sécurité chez Silverfort. Il est responsable des analyses Big Data et du développement de modèles d’intelligence artificielle.

Gal a présenté la solution de détection de mouvement latéral développée par Silverfort dénommée LATMA – Lateral Movement Analyzer. Le mouvement latéral correspond à l’évolution d’un attaquant au sein d’un réseau, passant d’une machine à une autre. La solution de détection de Silverfort tire parti de la puissance de l’intelligence artificielle. Son but est de classifier les comportements des utilisateurs au sein d’un réseau selon trois catégories : les comportements normaux, anormaux et malveillants.

LATMA est une amélioration de l’algorithme Hopper (2021). Ce dernier détectait 95% des attaques avec une moyenne de 9 faux positifs par jour. LATMA conserve le même taux de détection tout en baissant drastiquement le nombre de faux positifs : 0,33 faux positif par jour.

L’outil est composé de deux modules : un Collector et un Analyzer. Le premier module recueille les données de journalisation d’authentification NTLM et Kerberos au sein de l’environnement Active Directory. Il produit un fichier CSV répertoriant 6 données pour chaque authentification : hôte source, destination, nom d’utilisateur, type d’authentification, SPN et timestamp. L’Analyzer opère alors sur ces données afin de détecter des mouvements latéraux. Il produit une liste des utilisateurs et machines compromis et une visualisation du déroulé de l’attaque suspectée.

Le chercheur a également mis en garde le public contre différentes lacunes du modèle. Entre autres, les méthodes employées par les attaquants ne cessant d’évoluer, les attaques simulées sont toujours différentes des attaques réelles. Le modèle doit ainsi prendre en compte des scénarios sortant de l’ordinaire afin d’être plus performant dans un contexte réel.

Hacking Serverless Applications: A Treasure Map for Uncharted Waters – Tal Melamed

Tal Melamed est un expert en cybersécurité venu d’Italie pour participer à la Hack in Paris. Il a plus de quinze ans d’expérience dans le domaine de la sécurité des applications et du cloud. Il est actuellement directeur de la technologie (CTO) de l’entreprise CloudEssence, qu’il a co-fondée en 2020.

Dans sa présentation, Tal a exposé différents vecteurs d’attaques courants permettant de compromettre des applications basées sur le cloud computing et utilisant en particulier la technologie serverless. Il s’agit d’un paradigme permettant de découper son infrastructure cloud en différents petits programmes simples pouvant être appelés via des événements et interagir avec d’autres composants. Ce type de prestation est proposé par les trois principales plateformes de cloud (Amazon Web Service, Google Cloud et Microsoft Azure).

Tal a d’abord montré de façon générale comment des erreurs de configuration pouvaient exposer inutilement certains composants à des attaques. Des erreurs comme la mauvaise configuration d’un load balancer peut exposer des composants cloud normalement inaccessibles.

De plus, des erreurs de configuration de l’IAM peuvent également permettre d’exposer des bases de données en dehors du périmètre de la fonction impactée par une attaque. D’autres erreurs de configuration peuvent mettre à disposition des permissions normalement inutiles (par exemple, modifier le contenu d’une table alors que la fonction ne fait que lire la base de données). Ce type d’erreur peut permettre à un attaquant parvenant à exécuter du code dans une infrastructure serverless d’accéder à des applications normalement inaccessibles.

Ensuite, Tal a décrit la surface d’attaque d’une fonction cloud à travers différents vecteurs d’attaques qui ont inclus les points suivants :

- Les fichiers chargés et stockés sur le cloud depuis l’extérieur (un formulaire de chargement de fichier sur un site Web ou via l’envoi d’un email soumis à un traitement automatisé par exemple) ;

- Les appels d’API (lorsque la fonction est utilisée pour réaliser des actions dans ce cadre).

Microsoft Defender for Office 365 Evasion – The Story of Confirmed Vulnerability – Sergey Chubarov

Sergey Chubarov est un formateur en architecture cloud et en sécurité. Il est venu du Portugal afin de présenter des techniques permettant de contourner les protections de Microsoft Defender, notamment dans le cadre des emails.

Microsoft Defender permet effectivement d’analyser le contenu des emails afin de protéger les utilisateurs en cas d’envoi de message malveillant. Si du contenu malveillant est détecté, ce dernier bloquera l’envoi du message.

Sergey a montré comment il était possible d’outrepasser les vérifications de Defender afin de transmettre une pièce jointe contenant une macro malveillante à un utilisateur. Microsoft utilise des sandbox afin d’observer le comportement de ce type de fichier en cas d’ouverture. S’il détecte un comportement suspect, il bloque l’envoi de l’email. La présentation a cependant démontré comment il était possible de contourner cette détection en identifiant que l’environnement d’exécution est la sandbox de Defender et en exécutant la charge malveillante que pour les autres machines.

Sergey a également montré comment contourner la détection de lien malveillant dans les emails. Cette protection est basée sur une liste noire de nom de domaine. En envoyant un lien pointant vers un domaine ayant encore une bonne réputation et en redirigeant l’utilisateur depuis la page Web ainsi ouverte, il était possible de mener ce dernier à une application Web normalement bloqué par Microsoft Defender.