XMCO était présent à cette 15e édition de la conférence Brucon. Cette édition s’est déroulée du 28 au 29 septembre 2023 à Malines, en Belgique.

De ces deux jours de conférences, quelques présentations vous sont résumées dans cet article.

Reverse engineering an EV charger (Ingénieurie inverse sur un chargeur de véhicules électriques)

Cette conférence nous a été présentée par Harrison Sand et Andreas Claesson, consultants sécurité en Norvège pour l’entreprise Mnemonic.

Les chercheurs partent du constat qu’il n’existe que peu d’étude sur la sécurité (informatique) des chargeurs de véhicules électriques. Ces produits sont récents et nouveaux sur le marché. Ils sont produits par différentes entreprises indépendamment.

Le chargeur ciblé dans leur étude est le « Zaptec Pro », un des chargeurs les plus présents en Norvège. Une application mobile fonctionne avec ce chargeur, via une connexion Bluetooth BLE.

Une étape de reconnaissance a premièrement été effectuée sur l’entreprise, notamment par l’énumération de sous-domaines via la lecture des journaux de Certificate Transparency (e.g. https://crt.sh). Des documentations internes ont ainsi pu être récupérées.

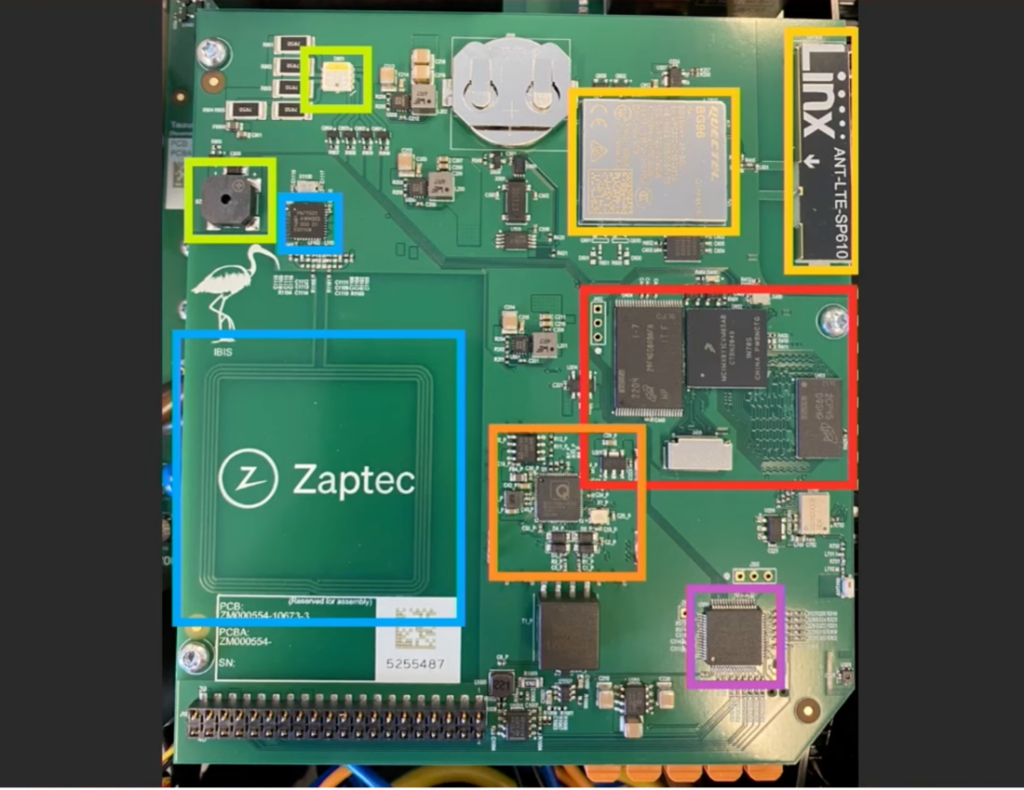

Un exemplaire d’un chargeur « Zaptec Pro », acquis par les chercheurs, a ensuite été démonté. Après une rapide présentation des composants identifiés (antenne 4G, antenne RFID, puce ARM, mémoire flash, RAM …), les chercheurs ont montré avoir une interface TTY (terminal) via le protocole UART sur 3 broches présentes à côté de la mémoire flash. Cependant, une authentification par identifiant et mot de passe est requise, et leurs tentatives de recherche par force brute n’ont pas abouties.

Afin d’extraire le firmware du chargeur, la puce de mémoire flash a été dessoudée, et lue à l’aide d’un programmeur XGecu. Le contenu de la mémoire flash a ensuite été réordonné à l’aide des outils IMX-nand-Tools (https://github.com/DigitalSecurity/imx-nand-tools).

En possession du firmware du chargeur, et en recréant un nouveau bootloader, les chercheurs ont ensuite été en mesure de contourner le mécanisme d’authentification afin d’obtenir un accès root au système. Via l’étude de ce système, il leur a été possible de constater que tous les chargeurs Zaptec Pro se connectent automatiquement en SSH à un serveur Azure IOT Hub, depuis lequel l’entreprise Zaptec peut exécuter des commandes sur les chargeurs.

La conférence est accessible en ligne à l’adresse suivante : https://www.youtube.com/watch?v=raZHd1Q4Vrc

Red Team Tales: 7 Years of Physical Penetration Testing (Histoires de red-team : 7 ans de tests d’intrusions physiques)

Le directeur des opérations de red-team de l’entreprise Coalfire, Justin Wynn, nous a fait un résumé de son parcours professionnel, et de ce qu’il a pu voir lors de tests d’intrusion physique.

Passionné d’urbex, il a découvert qu’il pouvait être payé pour s’introduire dans des bâtiments, et légalement. Il s’est initié à la sécurité informatique à l’aide des supports CompTIA, et de plateformes telles que Hack The Box.

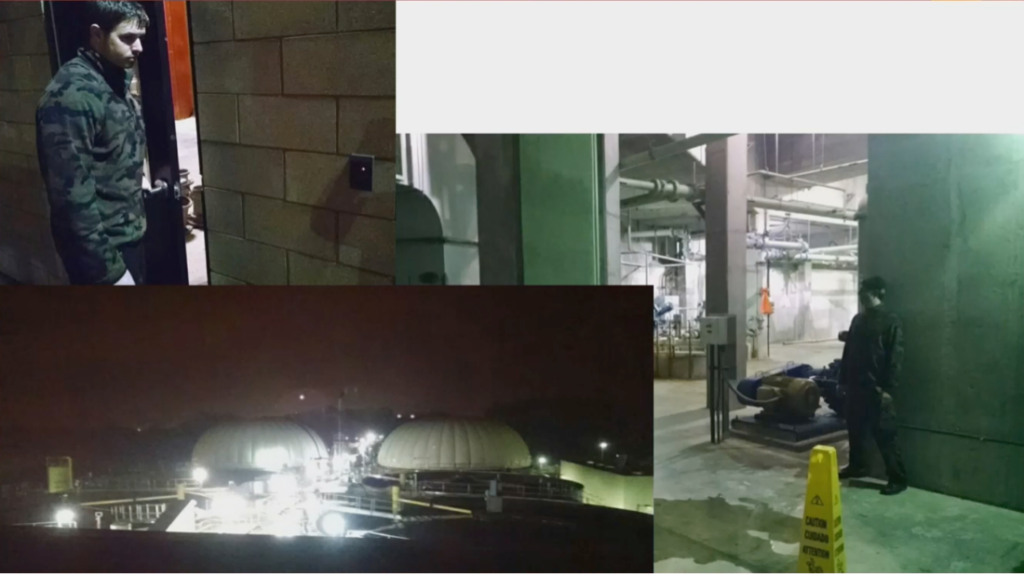

En 7 ans de tests d’intrusion physique, Justin Wynn explique avoir eu un taux de succès d’intrusion de 100%. Pour cela, les tests sont effectués en plusieurs étapes, en allant de l’intrusion la plus furtive (accès en pleine nuit en contournant les alarmes et caméras), à la plus évidente (accès en plein jour et en repartant avec des documents sensibles sous le bras). Les tests d’intrusion s’arrêtent lorsque l’intrusion est remarquée. Différents tests d’intrusion effectués et techniques utilisées nous ont été présentés.

Pour anecdote, le bâtiment le plus sécurisé qu’il ait rencontré était une usine de fromages (et non les banques, où il a parfois vu des coffres-forts laissés ouverts). La vulnérabilité lui ayant finalement permis d’entrer était une porte fermée par un électro-aimant, et dont l’alimentation pouvait être manipulée via un câble du côté extérieur de la porte.

Pour finir, il explique avoir eu des problèmes judiciaires lors d’un test d’intrusion effectué pour la justice américaine. Un shérif voulant en faire trop avait décidé de le mettre derrière les barreaux après l’avoir intercepté durant une intrusion, et l’état a préféré dire que les tests d’intrusion n’avaient pas été commandités. Grâce au mandat signé au préalable, l’affaire a finalement pu être résolue en sa faveur.

La conférence est accessible en ligne à l’adresse suivante : https://www.youtube.com/watch?v=Ns-PvO6xUOI

Breaking & Disrupting WPA2/3 Networks by Abusing Sleep Mode (cassage et perturbation des réseaux WPA2/3 par l’abus du mode veille)

Une présentation de nouvelles attaques découvertes sur les réseaux Wi-Fi nous a été faite par Mathy Vanhoef, chercheur en sécurité reconnu pour ses précédentes découvertes sur les réseaux Wi-Fi (KRACK, FragAttacks, DragonBlood, etc.)

Un rappel de l’existence de vulnérabilités déjà connues sur les protocoles WEP, WPA1, WPA2 et WPA3 nous est premièrement donné. Le défaut d’implémentation nommé « Kr00k » est ensuite défini: sur certains points d’accès, suite à la désauthentification d’un client, la clé de chiffrement est supprimée par le point d’accès. Cependant, si des données étaient sur le point d’être transmises au client, ces données sont envoyées en clair, la clé ayant été supprimée. Cette vulnérabilité pourrait être due au fait que le standard n’indique pas que les données en attente de transmission doivent être supprimées à ce moment-là.

Une méthode de contournement du mécanisme de protection des trames de gestion des réseaux WPA (802.11w) a également été découverte. En effet, si cette protection est activée, la requête d’association envoyée par l’attaquant avec l’activation du mode veille est refusée par le point d’accès. Cependant, dans certains cas, une requête est envoyée par la suite par le service de gestion du réseau du point d’accès, mais cette requête n’est jamais transmise au client en Wi-Fi. Ne recevant aucune réponse, ce service considère que le client est déconnecté, et le point d’accès supprime les clés de chiffrement de son côté.

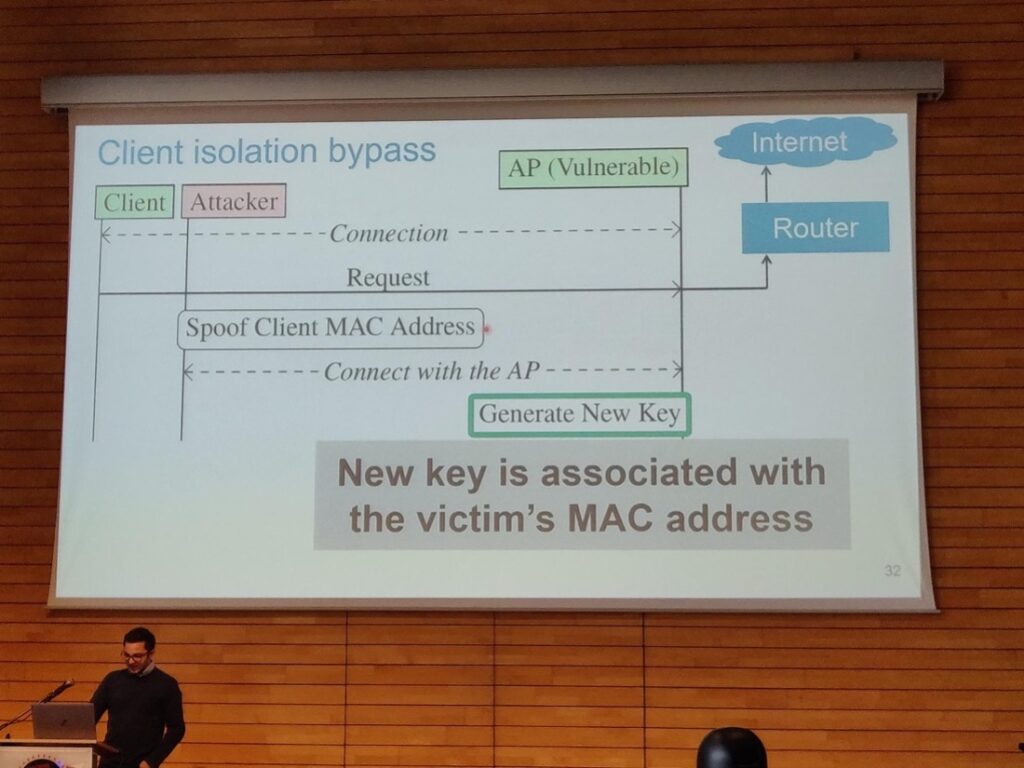

Le mécanisme d’isolation client des réseaux Wi-Fi permet d’éviter toute communication entre deux appareils client d’un réseau. Cependant, une attaque permettant à un attaquant de récupérer certaines réponses censées être reçues par un autre client nous a aussi été présentée. Conceptuellement, cette attaque est triviale. En effet, lors de l’envoi d’une requête en clair (e.g. HTTP ou DNS) sur internet, un attaquant peut déconnecter l’appareil client ciblé, et se connecter au réseau Wi-Fi en usurpant l’adresse MAC du client. La réponse du serveur distant est ensuite envoyée à l’attaquant, en étant chiffrée par le mécanisme WPA à l’aide de la nouvelle clé définie entre l’attaquant et le point d’accès. Un outil permettant de tester l’exploitation de cette vulnérabilité nous a également été montré : https://github.com/vanhoefm/macstealer

La conférence est accessible en ligne à l’adresse suivante : https://www.youtube.com/watch?v=B3MUAy45TYc

The Mobile Malware Maze (le labyrinthe des logiciels malveillants sur mobile)

Au cours de cette conférence, Axelle Apvrille, chercheuse en sécurité chez Fortinet spécialisée dans les malwares des téléphones et des objets connectés, retrace l’évolution des malwares sur mobiles durant les 15 dernières années. En effet, suivant l’évolution de nos appareils mobiles et de nos usages, les malwares ont changé de forme et d’objectifs et font maintenant partie de notre quotidien.

En 15 ans, nous nous sommes habitués au fait de pouvoir être espionné via nos appareils mobiles, note la conférencière. En 2023, Fortinet recense 42 millions d’échantillons de malwares sur les mobiles et les appareils connectés. Ce chiffre doit être mis en perspective avec la difficulté à « compter les malwares ». Un échantillon, ou « sample », correspond à un fichier utilisé par un malware, mais un même malware peut prendre de nombreuses formes (packé, chiffré, déchiffré, obfusqué, etc.) sans compter les “dropper” utilisés pour déposer le malware sur l’appareil ou les morceaux de codes réutilisés d’un malware à un autre.

Axelle Apvrille, note que les premiers malwares sur les appareils mobiles précèdent l’apparition de nos smartphones Android et iOS. Les premiers malwares sur lesquelles elle fût amenée à travailler opéraient sur le système d’exploitation Symbian. Si à l’origine, ces malwares avaient pour objectif de récupérer des données bancaires, aujourd’hui des virus « tout en un » permettent de prendre le contrôle de l’appareil (Remote Access Trojan) et permettent de récupérer toute sorte de données sur l’appareil (Photo, Capture d’écran, message, etc.).

Aujourd’hui les malwares sont tous packés et obfusqués (depuis 2012/2013). Ils tenteront souvent d’exploiter l’API d’accessibilité de l’appareil afin d’ajouter une couche virtuelle « overlay » au-dessus d’une autre application en fonctionnement. Ils sont alors invisibles pour l’utilisateur, excepté lors de la demande d’accès à l’API Accessibilité.

Les derniers malwares utilisent également Flutter qui permet de les développer pour toutes les plateformes disponibles aujourd’hui. Cela rend le travail des attaquants plus simple et complexifie grandement le travail des ingénieurs en sécurité défensive, car Fluter est très obfusqué et pour l’instant peu d’outils permettent de le décompiler de manière lisible. Par conséquent, certains malwares tels que MoneyMoneger et Fluhorse sont traités comme des « boîtes noires » en étudiant les entrées et les sorties pour en comprendre le fonctionnement.

Les outils pour analyser ces malwares ont également beaucoup évolué en 15 ans. À ses débuts, Axelle devait reproduire un réseau d’opérateurs au sein de son labo afin d’éviter que les malwares étudiés ne se répandent. Ce qui s’accompagnait de beaucoup de contraintes techniques et légales. Aujourd’hui l’utilisation du réseau IP offre beaucoup de moyens plus simples à mettre en place pour éviter que le malware se répande (réseau local, pare-feu, etc.). De nouveaux outils sont encore à développer pour s’adapter à l’évolution des malwares, notamment les décompileurs pour les langages comme Flutter. En 2023, Frida et JEB permettent de faciliter le travail des chercheurs, mais ce travail reste complexe.

Enfin, Axelle Apvrille note l’évolution des auteurs de ces menaces. Il ne s’agit plus de chercheurs réalisant des preuves de concept ou d’informaticiens enthousiastes comme dans les années 70-90. Aujourd’hui, les attaquants se sont professionnalisés, telles de grandes entreprises avec différents départements. De même, la médiatisation de Pegasus en 2021 a montré que le secteur privé et les états deviennent des acteurs majeurs de l’édition et de la propagation de malware.

La conférence est accessible en ligne à l’adresse suivante : https://www.youtube.com/watch?v=jCiI52OvtSA

The Best of 2022-2023: inside the biggest hacks and facts of the past year (Le meilleur de 2022-2023 : les meilleurs hacks et faits de l’année)

Dieter Van Den Bosch, analyste en veille sur les menaces cyber depuis 2009 et fondateur de la société Threat Exposure a proposé une rétrospective des événements ayant marqué le monde de la cybersécurité depuis la dernière édition de la Brucon.

La conférence commence par la vulnérabilité ProxyLogon, une vulnérabilité « zero-day » identifiée sur les serveurs Exchange Microsoft et permettant d’usurper l’identité d’un administrateur. Cette vulnérabilité a été corrigée à de multiples reprises par Microsoft, les correctifs étant systématiquement contournés au bout de quelques jours.

Plusieurs vulnérabilités zero-day notamment sur OpenSSL, Citrix ADC et Citrix Gateway, Lastpass, Fortinet, Moveit Transfer, Barracuda sont mentionnées. Dieter note le nombre important de composants exposés directement sur internet et qui ont fait l’objet d’une « zero-day » au cours de l’année. Dieter s’amuse également du nombre de fois où un groupe d’attaquants chinois est mentionné au cours de cette rétrospective. « Quelqu’un peut-il compter le nombre de fois où je mentionne un groupe d’attaquants chinois au cours de la conférence ? », lance-t-il à l’assemblée.

Dieter revient également sur plusieurs événements marquants en Belgique, dont l’attaque sur une police locale ou la légalisation des « hackers éthiques » en Belgique : une première mondiale !

Au cours de la conférence, un hommage est également rendu à Kevin Mitnick, décédé le 16 juillet 2023. Celui qu’on a surnommé « Le Condor » restera célèbre pour ces attaques sur des géants américains tels que Pacific Bell, Motorola ou Nokia et même de l’administration américaine.

La sortie de ChatGPT, l’intelligence artificielle mentionnée dans bon nombre des conférences de cette édition de la Brucon, ne pouvait pas être omise, même si Dieter choisit de ne pas s’attarder sur le sujet de l’IA.

Enfin, Dieter revient sur certains événements qui ne manquent pas de faire rire l’assemblée. On citera notamment le cas de Conor Brian Fitzpatrick l’administrateur de « Breach Forum » arrêté, car son adresse email personnelle avait été retirée des leaks vendus sur son forum. Ou encore ce hacker pro-ukrainien qui est parvenu à pirater un volontaire pro-russe qui récoltait de l’argent pour acheter des armes pour soutenir la Russie, et qui a détourné l’argent pour commander 25 000 dollars de sex-toys: “Faites l’amour, pas la guerre”.

La conférence est accessible en ligne à l’adresse suivante : https://www.youtube.com/watch?v=_TfSLqH-odU