Le CERT-XMCO a participé à la 9ème édition de la CoRIIN, la Conférence sur la Réponse aux Incidents & l’Investigation Numérique. Cet événement, qui se tient depuis 2016 en marge du FIC (Forum International sur la Cybersécurité) rassemble les experts issus du monde de la cybersécurité, mais aussi du monde juridique ou de l’investigation, autour des problématiques de réponse à incidents et d’investigation numérique.

Vous trouverez ci-dessous une synthèse de différentes présentations réalisées au cours de cette journée.

Nous tenons à remercier les membres du CECyF, l’association qui organise chaque année cette conférence.

Infostealers : investiguer la menace cybercriminelle dans son écosystème

Sekoia (Livia Tibirna, Quentin Bourgue, Pierre Le Bourhis)

L’équipe de Sekoia a exposé leur processus d’investigation dans le contexte des infostealers. La présentation s’est attardée sur 2 points majeurs :

- Écosystème russophone autour des infostealers

- Investigations et résultats d’analyse

La conférence a commencé par quelques définitions relatives aux infostealers et leur organisation. Ensuite, elle s’est articulée autour des différents types de groupes de traffers, de leur écosystème et des techniques utilisées (dont le spam, le phishing, etc.). Deux chaînes d’infection (la chaîne 911 et l’empoisonnement SEO) ont été détaillées. Cette 1ere partie s’est achevée par l’illustration des différentes façons de mettre en vente les informations volées.

Enfin, la dernière partie a permis d’aborder différentes thématiques dont l’investigation et l’analyse des activités en lignes des groupes d’attaquants, l’association d’échantillons de données des Malware-as-a-Service connus ou émergents ainsi que la découverte de nouveaux samples. Finalement, l’équipe a abordé le sujet de la rétro-ingénierie qui a pour but de comprendre en profondeur le fonctionnement des malwares afin de les documenter et de faciliter la tâche d’association des outils à des groupes.

Enfin, le support de présentation est disponible sur le site de la Coriin et Sekoia a également publié un article sur son blog reprenant les principaux éléments évoqués au cours de cette présentation.

Plongée au cœur de réseaux organisés de scammers français

StalkPhish (Thomas Damonneville)

Dans cette présentation, Thomas Damonneville est revenu sur le sujet des arnaques, de leur conception à la vente des informations dérobées. Cette présentation a été motivée par les enjeux qu’imposent ces techniques que ce soit par la facilité de mise en place, la quantité d’attaques ainsi que la croissance de ce risque.

Le présentateur est donc revenu sur le pattern d’une campagne de phishing :

- Création de l’espace d’hébergement du kit de phishing

- Réservation et paiement de noms de domaines associés à la campagne

- Déploiement et configuration du kit de phishing

- Spam

- Récupération d’informations volées

Il a ensuite parlé des marketplaces sur Telegram et des différentes prestations vendues par les arnaqueurs :

- HTML de sites officiels

- Kits de phishing

- Hébergement

- Offre de spam

- Vishing ou hameçonnage par téléphone

- Formations

- Faux documents

- Comptes certifiés

Le support de présentation est également disponible.

ANSSI – Présentation de la mise à jour du référentiel PRIS

ANSSI (Anais Ratanavanh, Rémi Bouju)

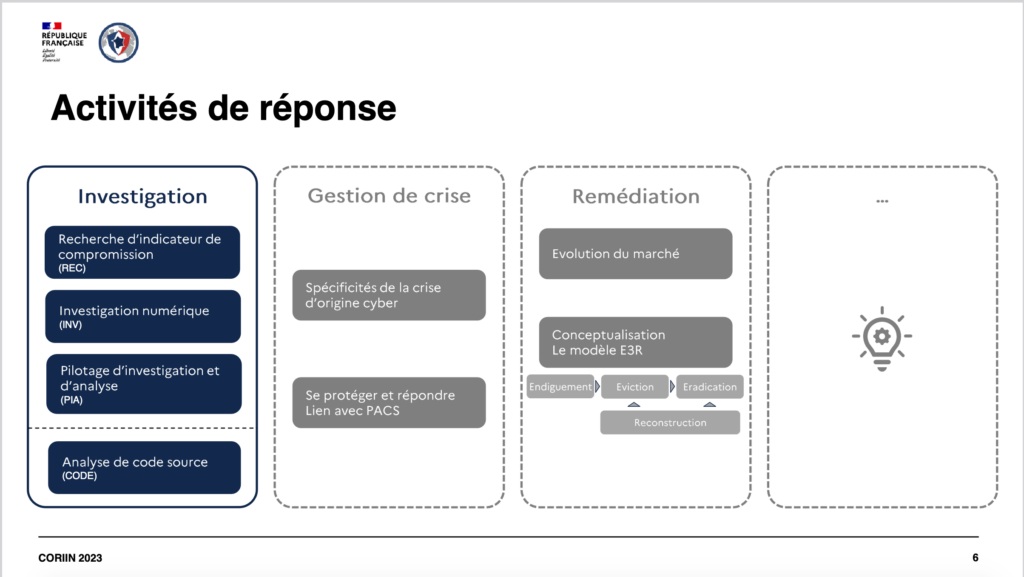

Cette présentation a permis de présenter les évolutions du référentiel PRIS, dédié à la réponse à incident, sur lesquelles travaille l’ANSSI depuis quelques mois.

L’objectif de ce référentiel est de permettre au commanditaire d’une prestation de disposer de garanties sur les compétences du prestataire et de son personnel, sur la qualité des prestations de réponse aux incidents de sécurité réalisées à sa capacité à adopter une approche globale de l’incident de sécurité, une démarche d’analyse adaptée et sur la protection des informations sensibles dont le prestataire aura connaissance au cours de la prestation. (source : référentiel PRIS)

Son développement est encore en cours. Les présentateurs ont annoncé qu’un appel à commentaires paraîtra dans les prochains mois. Néanmoins, l’Agence a annoncé chercher à faire évoluer le référentiel vers une version plus modulaire, et en phase avec les enjeux du moment (entre autres avec la massification de la menace).

Enfin, le support de présentation est également disponible.

Ukraine – Retour d’expérience de réponses à incidents

Mandiant (David Grout)

David Grout est revenu sur la gestion des équipes et de l’activité de réponse à incidents en temps de guerre avec du personnel travaillant sur place. Il a ensuite donné les tendances d’attaques physiques et cyber dans le cadre des activités de Mandiant permettant d’en apprendre plus sur cette expérience inhabituelle.

Améliorer les capacités réponses aux campagnes informationnelles en adaptant les outils de la CTI

VIGINUM (Anaïs Meunier)

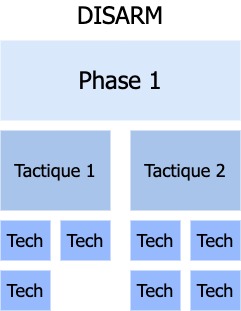

Cette présentation avait pour objectif de présenter la matrice DISARM inspirée par la matrice Mitre Att&ck. Celle-ci est utilisée afin de caractériser les modes opératoires (TTP) utilisés dans le cadre des opérations d’ingérences numériques, dans l’objectif de renforcer la lutte contre la manipulation de l’information.

Celle-ci s’organise comme suit :

La matrice se divise selon les catégories suivantes : PLAN, PREPARE, EXECUTE, ASSESS et est disponible sur disarmframework.herokuapp.com.

D’autres frameworks tels que le CIB (Coordinated inauthentic behavior) ou encore ABCDE (Actor, Behavior, Content, Degree, Effect) ont également été brièvement introduits.

Depuis cette présentation, Anaïs Meunier a également participé au Podcast NoLimitSécu : Désinformation dans le domaine du numérique. Enfin, le support de la présentation est disponible ouvertement.

Souvenirs d’un voyage au pays des brouteurs : Étude exploratoire de la cybercriminalité en Côte d’Ivoire

Institut de lutte contre la criminalité économique (Olivier Beaudet-Labrecque, Renaud Zbinden)

Cette conférence s’est penchée sur un phénomène croissant chaque année : l’arnaque au sentiment. Ce phénomène grandit et l’expérience montre que la plupart des attaques sont menées depuis la Côte d’Ivoire. Voici les objectifs de cette enquête :

- Documenter les défis et réalités dans la coopération des autorités de poursuite pénale

- Étudier les moyens opérationnels à disposition des cyberfraudeurs

- Analyser les flux financiers illicites et les mécanismes de blanchiment d’argent

Les présentateurs ont commencé par les enjeux locaux (ressources humaines et financières limitées, corruption, manque d’éducation à la question de la sécurité informatique, etc…) et les motivations d’une telle enquête avant d’aborder la question du cadre légal. Enfin, ils ont pu partager le retour de leur expérience auprès des attaquants.

La présentation est disponible ici.

AD Canaries: Un canari sorti du chapeau

Airbus protect (Quentin Arnould)

Cette présentation avait pour objectif de présenter la solution développée par Airbus pour détecter efficacement l’énumération d’Active Directory. Elle s’est déroulée en 3 temps :

- Définition et coûts des primitives de détection des énumérations d’Active Directory

- Portes dérobées DACL et AD Canaries

- Mise en place des AD Canaries dans les opérations SOC

Note : Plus d’informations ici.