Cette année encore, XMCO participe à la conférence SSTIC, conférence francophone sur le thème de la sécurité de l’information.

Une dernière journée qui finit en beauté avec des présentations principalement orientées découverte et suivi de vulnérabilités, rétro-ingénierie, réseau mobile et analyse forensic.

Merci aux organisateurs pour ce très bel événement et à tous les conférenciers pour la qualité des présentations ! À l’année prochaine !

Analyse statique de code avec Semgrep – Claudio Merloni

https://www.sstic.org/2023/presentation/analyse_statique_de_code_avec_semgrep/

Claudio Merloni (Semgrep) a présenté à SSTIC l’outil Semgrep. Cet outil permet de l’analyse de code statique, afin d’identifier des vulnérabilités, de contrôler la qualité de code, etc.

L’outil utilise des règles au format YAML pour identifier des patterns. L’outil passe par un parser tree-sitter, qui va permettre de générer un arbre AST représentant le code, indépendamment du langage.

L’outil présente plusieurs modes de fonctionnements afin d’analyser le code source.

- Search mode : c’est le mode principal de fonctionnement, l’outil se concentre sur un fichier à la fois pour l’analyse sémantique.

- Taint mode : ce mode est une extension du premier, qui permet de définir des sources et des sinks, et de trouver les liens entre ces points.

- Extract mode : le mode extract permet d’extraire du code qui serait intégré dans le code (par exemple, du JavaScript dans du HTML).

- Join mode : ce mode permet d’analyser plusieurs fichiers à la fois, afin de corréler les résultats.

Les avantages de Semgrep par rapport aux alternatives (CodeQL, Weggli, etc.) sont que le code est open source, supporte un grand nombre de langages, et ne nécessite pas de compiler le code pour fonctionner, puisque l’analyse est effectuée sur le code au format textuel.

Deux exemples ont été présentés par le chercheur, une recherche de SSRF et une recherche d’injection SQL, en utilisant des patterns en YAML pour identifier ces vulnérabilités spécifiques.

Projet : https://github.com/semgrep

Recherche de vulnérabilités à l’aide d’outil d’analyse automatique de code – Kevin Denis

https://www.sstic.org/2023/presentation/analyseautomatique/

Kevin Denis nous a présenté sa démarche de recherche et découverte de vulnérabilités au sein de codes sources ouverts ou de codes décompilés.

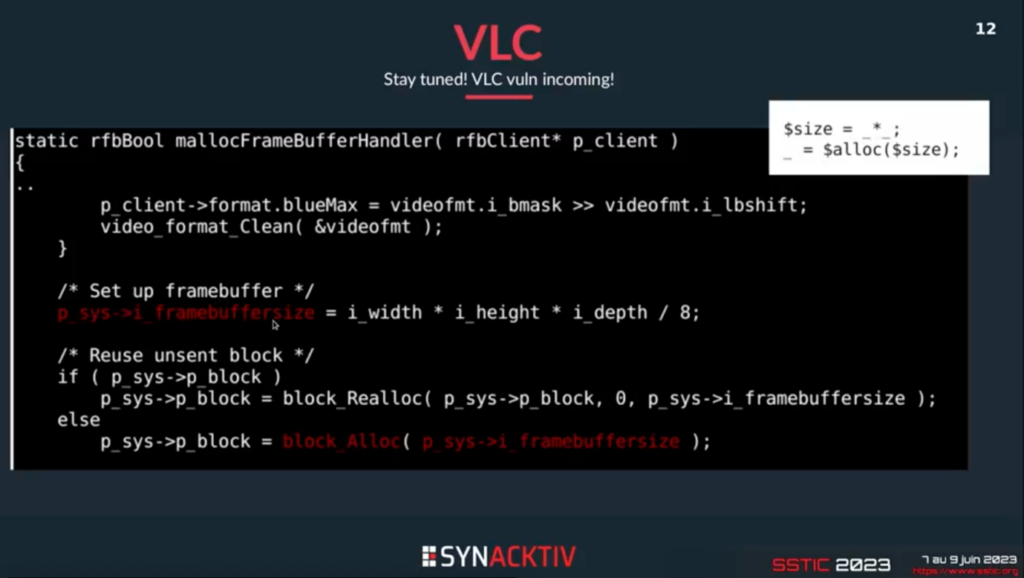

Pour ce faire, il a utilisé le chercheur sémantique Weggli, outil disposant d’options de recherches s’appuyant sur des patterns. L’objectif est de couvrir via ces motifs les risques liés à l’utilisation de fonctions dangereuses, de copies de buffer sur la stack et d’utilisations de malloc non contrôlées.

La difficulté rencontrée et rapportée durant la présentation concernait l’identification de motifs suffisamment ouverts pour remonter des données à analyser manuellement, tout en limitant le nombre de faux positifs.

Trois projets ont été couverts via cet outillage, Samba, VLC et Qemu, menant à la découverte d’au moins une vulnérabilité publique sur VLC (CVE-2022-41325). Une preuve de concept a pu rapidement être implémentée sur un environnement sans ASLR.

Le conférencier a conclu sur le fait qu’un tel outillage ne remplace pas l’expérience du chercheur en sécurité, capable de découvrir des quickwins encore aujourd’hui difficilement détectables via les outils.

Des exemples de motifs utilisés seront déposés dans les prochains jours sur le Github de Synacktiv.

peetch, an eBPF based networking tool – Guillaume Valadon

https://www.sstic.org/2023/presentation/peetch/

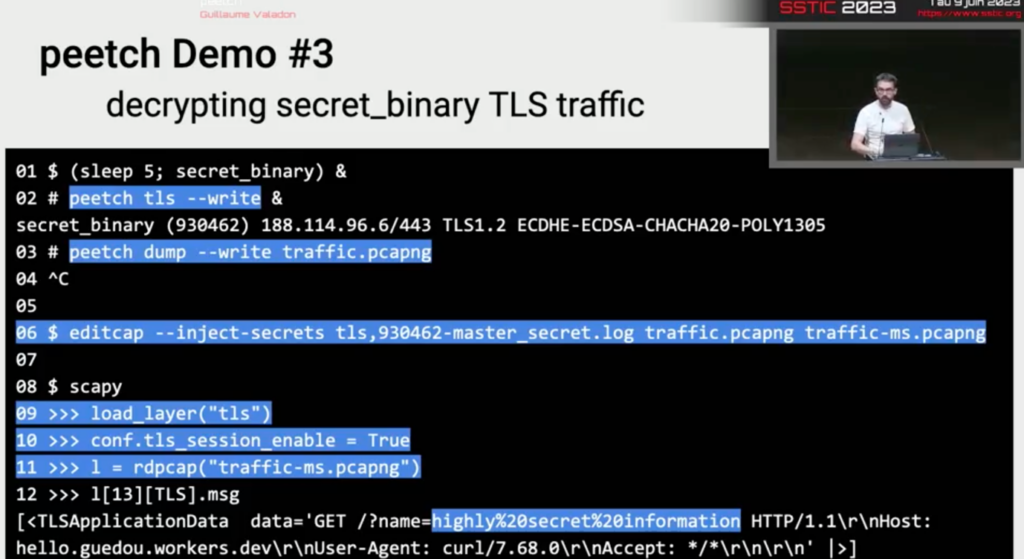

L’orateur a présenté par démonstrations techniques une collection d’outils réseau permettant de lire, annoter et à terme manipuler des trames réseau, en particulier les trames protégées par du chiffrement.

Les sorties de l’outil permettent d’analyser le contenu des trames en filtrant par annotations les captures réseau collectées (représentation présentée via Scappy). Les annotations peuvent être associées à un type de protocole, un type de service, etc.

Guillaume Valadon a également montré un usage permettant de récupérer les secrets SSL/TLS utilisés pour dériver les clefs de chiffrement et déchiffrement des échanges SSL/TLS.

Le projet permettra à terme de proxyfier les échanges et d’analyser ou modifier à la volée du contenu applicatif, à l’instar de mitm-proxy.

Un outillage somme toute très utile pour l’analyse de protocoles non documentés, ou même l’instrumentation de protocoles sortant du standard.

Les outils mentionnés durant la conférence sont publiés sur le dépôt Github de Quarkslab : https://github.com/quarkslab/peetch.

Sécurité d’un réseau mobile et responsabilité d’un opérateur – Pascal Nourry

https://www.sstic.org/2023/presentation/securite_dun_reseau_mobile_et_responsabilite_dun_operateur/

Pascal Nourry de la société Orange nous a présenté les défis que représente aujourd’hui le passage à la téléphonie 5G pour les opérateurs téléphoniques, et tout particulièrement pour Orange.

Ceux-ci doivent en effet constamment adapter leurs systèmes d’information, qui sont de plus en plus variés d’une part (réseaux Internet, téléphonie mobile, mais également de plus en plus de services comme de la voix sur IP), mais aussi de plus en plus sujets à des attaques d’autre part.

C’est notamment le cas pour des opérateurs étrangers, comme Vodafone en Grèce, victimes de configurations malveillantes sur ses serveurs de téléphonie, ciblant des acteurs sensibles du gouvernement grec et de leur entourage, venant très probablement de la NSA. Belgacom, traitant notamment des télécommunications au sein des grandes instances de l’Union européenne en Belgique, a également été victime d’opérations d’espionnage, qui seraient imputables au renseignement britannique. Plus récemment, c’est l’Ukraine qui aurait fait les frais d’une attaque sur le satellite KA-SAT, que ses forces armées utilisaient dans le cadre de leurs opérations. En France, l’actualité montre également toute sorte d’attaques, notamment la présence d’IMSI catchers, retrouvés dans des véhicules retrouvés dans des véhicules en 2022 et 2023, et permettant l’envoi massif de SMS frauduleux à des particuliers ou des entreprises.

Les réseaux historiques, de par leurs grandes complexités, sont également un défi pour les opérateurs, en termes de maintenance, de maîtrise et de sécurisation.

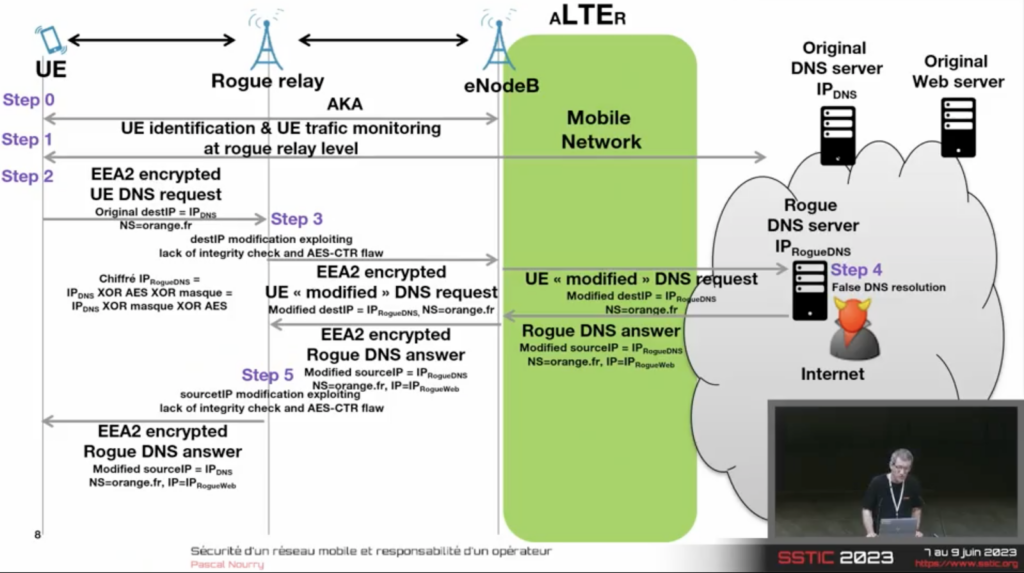

Comme l’a rappelé Pascal Nourry, la 5G actuelle n’est qu’une première étape en France, constituée par le simple ajout d’une antenne 5G dans le schéma de l’infrastructure 4G actuelle, améliorant le débit mais n’apportant pas de réponses aux problématiques qui sont celles des générations actuelles :

- l’identité du client n’est pas protégée au sein du réseau interne de l’opérateur ;

- l’authentification du client est absente lorsque celui-ci se trouve sur un réseau mobile d’un tiers, notamment à l’étranger ;

- l’intégrité du trafic data est insuffisamment protégée sur le réseau ;

- de multiples optimisations en termes de consommation d’énergie, d’échanges interopérateurs et de PKI interne.

Les réglementations et audits de l’ANSSI (notamment sur les aspects LPM) qui délivre les autorisations sur la 5G, l’audit interne et les menaces qui pèsent aujourd’hui sur les SI des opérateurs mobiles mais également les fortes contraintes que connaissent les opérateurs, notamment sur les numéros dits d’urgence ou dédiés aux entités stratégiques (militaires, de secours ou de maintien de l’ordre) ont conduit Orange a adopter la maturité que l’on attend et que l’on constate régulièrement chez nos clients :

- un réseau, des outils et des postes d’administration dédiés, séparés des usages bureautiques et métiers

- l’usage systématique d’un bastion pour l’authentification

- un programme d’audit interne complet pour assurer la continuité, l’absence de dérives et l’amélioration continue dans la SSI

Les défis de demain se tournent dès aujourd’hui vers la 6G, pour laquelle les questions de cryptographie post-quantique, de stabilisation et d’optimisation des télécommunications seront au premier plan.

Sécurité des voitures connectées : Tesla ou t’es pas là ? – David Berard, Vincent Dehors

https://www.sstic.org/2023/presentation/securite_des_voitures_connectees_tesla/

David Berard et Vincent Dehors nous présentent les résultats de leurs travaux chez Synacktiv pour la conférence pown2own et leur compréhension de la sécurité implémentée sur les systèmes embarqués de contrôle (ECUs) des voitures TESLA.

L’augmentation du nombre de composants et de la connectivité dans les circuits embarqués augmentent grandement la surface d’attaques sur les véhicules qui sont souvent prisées par les voleurs.

Différents profils d’attaquant nous sont présentés :

- L’utilisateur qui modifie sa voiture ;

- Le voleur qui cherche à ouvrir et voler le véhicule ;

- Le cybercriminel qui a pour but de voler les données utilisateurs.

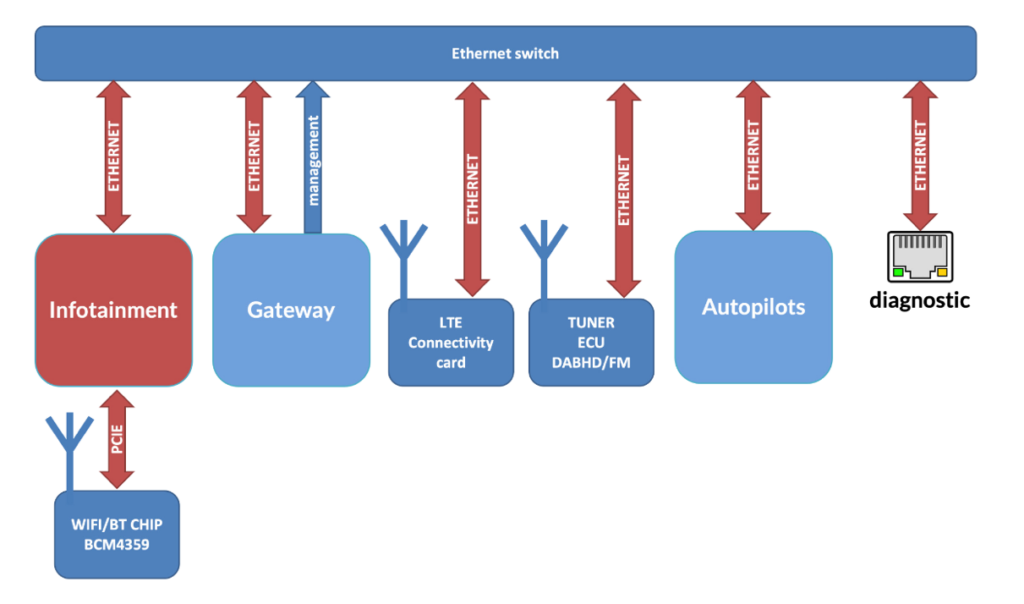

Les différents composants et leurs interconnexions au sein d’une TESLA utilisent un commutateur Ethernet pour communiquer. On voit apparaitre dans l’image suivante des fonctions sensibles comme l’autopilote et le diagnostic mais aussi la partie infotainment qui gère l’aspect média et expérience utilisateur, toutes interconnectées sur le commutateur Ethernet.

Plusieurs aspects sont évoqués au cours de cette présentation, notamment l’étude des composants hardware et de la sécurité physique, des fonctionnalités sensibles comme l’interface CAN, l’interface de diagnostic qui sont protégés via plusieurs mécanismes matériels et logiciels.

L’aspect de mise à jour l’utilisation de l’OTA (Over The Air Update) permet de gérer les composants firmware et augmente la surface d’attaque.

L’objectif pour un attaquant est de compromettre un composant comme l’infotainment puis d’essayer de pivoter vers une fonctionnalité sensible comme l’autopilote.

Différentes contre-mesures sont implémentées dans le but de ralentir les attaques, limiter l’exposition et empêcher le pivot sur d’autres systèmes.

Malgré une prise en charge de la sécurité très tôt par Tesla avec une bonne architecture, un durcissement avancé, une mise en œuvre des mises à jour régulière, il reste malgré tout des scénarios de compromission de bout en bout comme présentés par les chercheurs à pwn2own 2023.